安全套接字层(SSL)是一种安全协议,最常用于在Web服务器和浏览器之间建立加密链接。此加密链接可确保Web服务器和浏览器之间通信的所有数据保持安全和私密。此外,SSL证书通过确保用户连接到正确的服务器来帮助防止中间人(MITM)攻击。

当涉及虚拟专用网络时,SSL密码学用于在VPN客户端和VPN服务器之间提供安全加密的隧道。毫不奇怪,这就是为什么它们通常被称为SSL VPN的原因。

在2015年之前,所有VPN都使用安全的套接字层加密。从那时起,VPN采用了SSL的继任者“传输层安全协议(TLS)”。 TLS用于加密在Internet连接的设备和SSL VPN服务器之间传播的所有数据包。

SSL VPN通过提供端到端加密(E2EE)在VPN客户端和VPN服务器之间。与服务器和浏览器之间的加密链接一样,TLS加密可确保所有数据从VPN订户的设备传递到VPN服务器都是私人且安全的。

SSL/TLS的优点是第三方无法拦截或“嗅探”加密数据。这阻止了ISP,政府,雇主,本地网络管理员和网络犯罪分子能够执行“数据包嗅探”以访问流量所包含的内容。它还可以防止中间(MITM)攻击的人。

运输层安全性(TLS) - 最新标准

尽管经常被称为SSL VPN,但安全套接字层加密在很大程度上被更安全的协议TLS替换。这是由于以下事实:多年来,许多漏洞(贵宾犬,,,,溺水在SSL协议中发现)。

这最终导致SSL协议(SSL 2.0和3.0)被由互联网工程工作队(IETF)。正是由于这个原因,SSL VPN(安全的)现在实现TLS。 SSL不能再被信任以确保数据安全和隐私。

TLS通过确保VPN客户端软件和VPN服务器之间的数据完整性成功地停止了窃听和篡改。

企业使用

企业经常使用SSL VPN技术来允许Web浏览器的安全远程访问VPN连接。这使员工可以远程工作,可以在家中或旅行时安全地访问公司资源和计算机系统。

由企业SSL/TLS VPN提供的E2EE可确保员工的远程Internet会话。这可以使所有企业数据免受恶意拦截和公司间谍活动的安全。

消费者VPN使用

消费者VPN为希望在线保护其个人数据的个人提供服务。商业VPN还允许人们隐藏其真正的IP地址 - 为了假装在全球范围内选择偏远地区。这就是所谓的地理杂货。

VPN通过阻止所有第三方能够窥探其流量来保护其用户的数据隐私。世界各地成千上万的人使用这种VPN来阻止ISP,政府,房东,大学以及任何其他本地网络管理员在线跟踪它们。

一件值得牢记的事情是,与企业SSL VPN不同,消费者VPN不提供E2EE。这是因为VPN提供商在将数据传递到最终目的地(Internet)之前会取消加密数据。

SSL密码学是商业VPN提供商目前使用的市场领先VPN协议的重要组成部分。这种类型的VPN加密称为OpenVPN。

OpenVPN加密协议

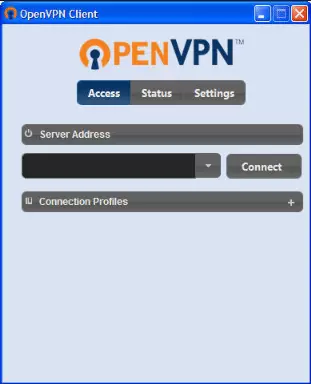

OpenVPN是自2001年以来由OpenVPN项目开发的开源VPN协议。OpenVPN是一种使用SSL/TLS进行密钥交换的SSL VPN。它广泛依赖Openssl图书馆,,,,以及TLS协议。

可以将OpenVPN加密视为安全,因为它在控制频道上实现了安全的TLS用于密钥交换。此外,可以使用其他安全性和控制功能执行OpenVPN。

OpenVPN已成为两个独立审核的主题 - 这意味着可以信任它(只要它通过最新批准的标准实施)即可。

为什么要开放vpn?

OpenVPN的优点是它具有极强的适应性。允许在多个平台和处理器体系结构之间进行可移植性。此外,它易于配置,并且与NAT和动态地址兼容。

更重要的是,可以使用OpenVPN配置为使用传输控制协议(TCP),或用户数据报协议(UDP)。

为什么SSL/TLS?

控制通道上的TLS握手通过检测更改并确保数据机密性来保护数据渠道。 OpenVPN UDP和TCP都受到没有TLS加密的传输层的漏洞。这就是为什么SSL/TLS握手是协议中不可或缺的组成部分的原因。

基本上,SSL做3件事:

1。确保您连接到您认为要连接到(CERTS)的VPN服务器。

2。它执行加密的密钥交换以建立安全连接(RSA)

3。它在加密隧道中鞘

如果SSL已过时,为什么OpenVPN安全?

OpenVPN包含SSL和TLS协议的开源实现,允许OpenVPN使用OpenSSL软件包中所有可用的密码。 Secure OpenVPN在控制渠道上使用TLS,而不是弃用的SSL协议。此外,OpenVPN使用HMAC对数据包进行额外的安全性认证。

换句话说,默认情况下,OpenVPN不一定安全。相反,这是一种非常通用的VPN协议,可以通过多种方式之一实现 - 其中许多不一定是安全的。

出于这个原因,在Privacy.com上,我们定期测试和审查VPN-仔细研究每个提供商如何实现OpenVPN协议。我们的OpenVPN实施的最低标准是:

AES-128-CBC密码,RSA 2048握手,并带有HMAC SHA1进行授权。

此外,为了真正安全,我们建议使用短暂的钥匙交换或“完美的远期保密”(PFS)实施OpenVPN加密。我们针对PFS的最低标准是Diffie Hellman Key Exchange(DHE)。

有关VPN加密的完整指南请单击此处。

有关SSL证书和HTTP的工作方式的更多详细信息我们的指南在这里。

标题图片来源:Funtap/Shutterstock.com

图片来源:profure_image/shutterstock.com,bakhtiar zein/shutterstock.com,web-design/shutterstock.com