儘管強加密已經最近變得趨勢過去 20 年來,網站一直在常規使用強大的端到端加密。畢竟,如果網站不能變得非常安全,那麼購物或銀行等任何形式的在線商務都是不可能的。用於此目的的加密協議是 HTTPS,它代表 HTTP Secure(或 HTTP overSSL/TLS)。任何需要保護用戶安全的網站都可以使用它,並且它是互聯網上所有安全的基本支柱。

HTTPS 也越來越多地被安全性不是主要優先事項的網站所使用。這在很大程度上是在愛德華·斯諾登(Edward Snowden)大規模政府監控事件曝光後,人們對一般互聯網隱私和安全問題的高度關注。

EFF 等項目讓我們加密賽門鐵克的倡議無處不在的加密計劃Mozilla 選擇貶值然而,非 HTTPS 安全搜索結果有加速的這普遍採用協議的。

當您訪問不安全的 HTTP 網站時,所有數據都會以未加密的方式傳輸,因此任何觀看者都可以看到您在訪問該網站時所做的一切(包括在線付款時的交易詳細信息等)。甚至可以更改您和網絡服務器之間傳輸的數據。

使用 HTTPS,當您首次連接到網站時會發生加密密鑰交換,並且網站上的所有後續操作都會被加密,因此無法被窺探。請注意,任何人觀看能看到您訪問了某個網站,但無法看到您閱讀的各個頁面或在該網站上傳輸的任何其他數據。

例如,ProPrivacy 網站使用 HTTPS 進行保護。假設您在閱讀此網頁時沒有使用,您的 ISP 可以看到您已訪問過隱私網站,但看不到您正在閱讀這篇特定的文章。

如果你是使用 VPN,那麼您的 VPN 提供商可以看到相同的信息,但好的 VPN 提供商會使用共享 IP,因此它不知道眾多用戶中的哪一個訪問了 eeshanaviation.com,並且無論如何它都會丟棄與訪問相關的所有日誌。

請注意,HTTPS 使用端到端加密,因此您的計算機(或智能手機等)與該網站之間傳遞的所有數據都會被加密。這意味著即使連接到不安全的公共 WiFi 熱點等,您也可以安全地訪問 HTTPS 網站。

我如何知道網站是否安全?

很容易判斷您訪問的網站是否受 HTTPS 保護:

- 總之,您將在主 URL/搜索欄的左側看到一個鎖定的掛鎖圖標。

- 在大多數情況下,網址將以 https:// 開頭。 (不安全的網站以 https:// 開頭,但 https:// 和 https:// 通常都是隱藏的。)

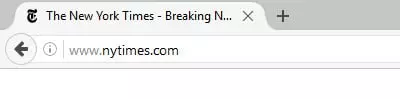

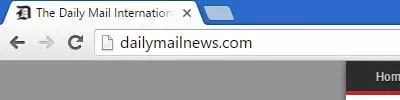

以下是不安全網站的示例(Firefox 和 Chrome)。請注意,網址 (URL) 不以 https: 開頭,並且搜索欄左側沒有顯示掛鎖圖標

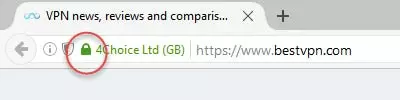

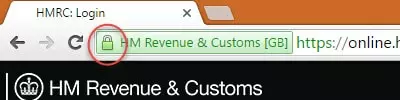

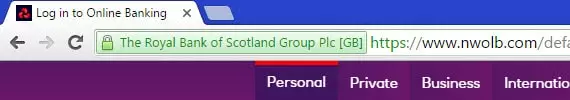

以下是 Firefox、Chrome 和 Microsoft Edge 中的一些安全 HTTPS 網站。儘管它們看起來都略有不同,但我們可以清楚地看到它們的地址欄旁邊都有一個關閉的掛鎖圖標。請注意,與大多數瀏覽器不同,Edge 不會在 URL 開頭顯示 https://。您還會注意到圖標可以是綠色或灰色......

綠色和灰色的掛鎖圖標有什麼區別?

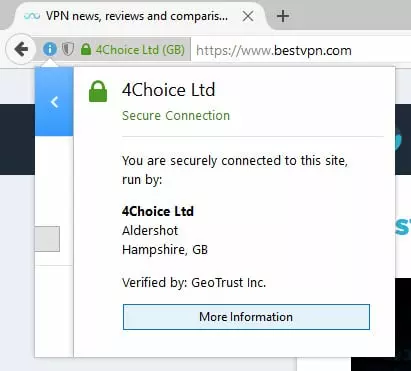

如果顯示掛鎖圖標,則該網站是安全的。但是,如果圖標為綠色,則表示該網站已向您的瀏覽器顯示擴展驗證證書(電動汽車)。這些旨在驗證所提供的 SSL 證書對於該域而言是否正確,以及該域名是否屬於您希望擁有該網站的公司。

那麼從理論上講,您應該對顯示綠色掛鎖的網站有更大的信任。然而,在實踐中,驗證系統可能會令人困惑。

例如,在英國,NatWest 銀行的網上銀行地址 (www.nwolb.com) 由屬於普通觀察者可能認為是高街競爭對手的 EV 保護——蘇格蘭皇家銀行。除非您知道 NatWest 歸 RBS 所有,否則無論您的瀏覽器是否為其提供了綠色圖標,這都可能導致對證書的不信任。

造成混亂的原因還在於,不同的瀏覽器有時使用不同的標準來接受 Firefox 和 Chrome,例如,在訪問 Wikipedia.com 時顯示綠色掛鎖,但 Microsoft Edge 顯示灰色圖標。

一般來說,應該以常識為準。如果您正在訪問 Google 並且 URL 是www.google.com,那麼您可以非常確定該域名屬於 Google,無論掛鎖圖標是什麼!

其他掛鎖圖標

您可能還會遇到其他掛鎖圖標,這些圖標表示混合內容(網站僅部分加密且不能防止竊聽)以及錯誤或過期的 SSL 證書等內容。此類網站有不安全。

附加信息

在所有瀏覽器中,您可以通過單擊掛鎖圖標來查找有關用於驗證 HTTPS 連接的 SSL 證書的其他信息。

大多數瀏覽器允許進一步挖掘,甚至查看 SSL 證書本身

HTTPS 實際上是如何工作的?

名稱超文本傳輸協議(HTTP) 基本上表示標準不安全(它是允許網頁通過超鏈接相互連接的應用程序協議)。

HTTPS 網頁的安全使用TLS 加密,以及由 Web 服務器確定的身份驗證算法。

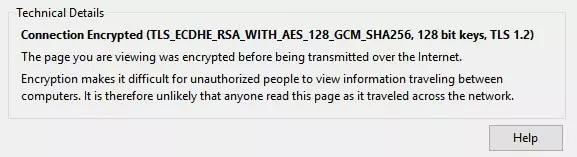

大多數瀏覽器都會為您提供有關用於 HTTPS 連接的 TLS 加密的詳細信息。這是 ProPrivacy 使用的加密,如 Firefox 中所示。有關許多所使用術語的更多信息可以找到這裡

為了協商新連接,HTTPS 使用X.509公鑰基礎設施 (PKI) 是一種非對稱密鑰加密系統,其中 Web 服務器提供公鑰,並使用瀏覽器的私鑰進行解密。為了確保不中間人攻擊,X.509 使用 HTTPS 證書 - 將網站的公共加密密鑰以數字方式綁定到組織詳細信息的小數據文件。

HTTPS 證書由公認的機構頒發證書頒發機構(CA) 證明證書的指定主體對公鑰的所有權——以加密術語的形式充當可信第三方(TTP)。

如果網站向您的瀏覽器顯示來自公認 CA 的證書,您的瀏覽器將確定該網站是真實的(a 顯示閉合的掛鎖圖標)。正如前面提到的,擴展驗證證書s (EV) 是提高對這些 SSL 證書信任度的嘗試。

HTTPS 無處不在

許多網站能使用但默認不使用。在這種情況下,通常只需在其網址前添加 https://(而不是://)即可安全地訪問它們。然而,更好的解決方案是使用HTTPS 無處不在。

這是一個免費的開源瀏覽器擴展,由 Tor 項目和電子前沿基金會。安裝後,HTTPS Everywhere 使用“聰明的技術將這些網站的請求重寫為 HTTPS。 ”

如果 HTTPS 連接可用,擴展程序將嘗試通過 HTTPS 將您安全地連接到網站,即使默認情況下不執行此操作。如果根本沒有可用的 HTTPS 連接,您將通過常規的不安全 HTTP 進行連接。

安裝 HTTPS Everywhere 後,您將安全地連接到更多網站,因此我們強烈推薦安裝它。 HTTP 無處不在可用的適用於 Firefox(包括 Android 版 Firefox)、Chrome 和 Opera。

HTTPS 問題

假 SSL 證書

HTTPS 的最大問題是整個系統依賴於信任網絡——我們信任 CA 只向經過驗證的域所有者頒發 SSL 證書。然而…

存在一些1200 個 CA它可以為幾乎所有瀏覽器都接受的域簽署證書。儘管成為 CA 需要辦理許多手續(並非任何人都可以將自己設置為 CA!),但他們可以(並且是)被政府依靠(最大的問題),被騙子恐嚇,或者被犯罪分子黑客攻擊來頒發虛假證書。

這意味著:

- 擁有數百個證書頒發機構,只需一個“壞蛋”頒發狡猾的證書即可危及整個系統

- 證書一旦頒發,就無法撤銷該證書,除非瀏覽器製造商發布瀏覽器的完整更新。

如果您的瀏覽器訪問受感染的網站並顯示看似有效的 HTTPS 證書,它將啟動它認為是安全的連接,並在 URL 中顯示掛鎖。

可怕的是,只要您的瀏覽器接受連接,1200 多個 CA 中只有一個受到損害。作為這篇 EFF 文章觀察到,

簡而言之:當今有很多方法可以破解 HTTPS/TLS/SSL,即使網站一切都正確。按照目前的實施方式,網絡安全協議可能足以防範時間和動機有限的攻擊者,但在地緣政治和商業競爭越來越多地通過針對計算機系統安全的攻擊來展開的世界中,它們還不夠。

很遺憾, 這問題是遠的從理論的。同樣不幸的是,儘管與電動汽車一起,但沒有普遍認可的解決方案公鑰固定大多數現代網站都採用這種方法來解決這個問題。

通過公鑰固定,瀏覽器將網站主機與其預期的 HTTPS 證書或公鑰相關聯(此關聯“固定”到主機),如果提供意外的證書或密鑰,將拒絕接受連接並向您發出警告。

電子前沿基金會 (EFF) 也啟動了SSL天文台該項目的目的是調查用於保護互聯網安全的所有證書,邀請公眾向其發送證書進行分析。然而,據我所知,這個項目從未真正啟動,並且已經休眠多年。

流量分析

研究人員有顯示那流量分析可用於 HTTPS 連接,以 89 的準確度識別目標在 HTTPS 安全網站上訪問的各個網頁。

儘管令人擔憂,但任何此類分析都將構成針對特定受害者的高度針對性的攻擊。

HTTPS 結論

儘管並不完美(但什麼是完美?),HTTPS 是一種很好的網站安全措施。如果不是這樣,那麼每天在互聯網上發生的數十億次金融交易和個人數據傳輸都將不可能實現,並且互聯網本身(可能還有世界經濟!)將在一夜之間崩潰。

HTTPS 實施越來越成為網站上的標準,這對於隱私和隱私來說都是很好的(因為它使得 NSA 及其同類的工作變得更加容易)很多更難! )。

要記住的主要事情是始終檢查關閉的掛鎖圖標在互聯網上做任何需要安全或隱私的事情時。如果您使用不安全的互聯網連接(例如公共 WiFi 熱點),只要您僅訪問 HTTPS 加密的網站,您仍然可以安全地上網。

如果出於任何原因您擔心某個網站,您可以檢查其 SSL 證書,看看它是否屬於您期望的該網站的所有者。

最重要的是,借助 HTTPS,您可以安全、私密地瀏覽網站,這讓您高枕無憂!