POODLE 黑客方法為窺探者提供了破解保護 Web 傳輸的加密的機會。該攻擊利用了用於保護 HTTPS 協議的加密方法的弱點。這種安全弱點威脅著電子商務的成功,因為 HTTPS 提供了消費者在網頁中自信地輸入信用卡詳細信息所需的安全性。

安全套接字層

在萬維網的早期,Netscape 瀏覽器佔據主導地位。免費瀏覽器的所有者網景公司希望鼓勵公眾使用互聯網,並發現免費和自動的安全系統將促進互聯網銷售的增長,從而使網絡成為購物場所。他們發明了安全套接字層來提供這種安全性。

相互通信的計算機都需要遵循同一組規則。他們需要使用通用的代碼手冊,以便請求的接收者能夠理解所收到的每條消息的內容,並以請求者可以理解的方式打包回复。這組規則稱為協議。

用於請求和傳送網頁的標準協議稱為超文本傳輸協議。網頁地址前面的“https://”表示瀏覽器正在使用此標準訪問該網頁的代碼。隨著超文本傳輸協議安全“https://”成為標準,這種情況現在變得越來越不常見。顧名思義,它的安全性要高得多,因為 Netscape 的創建者添加了 SSL。

SSL 成為行業標準,HTTPS 迅速成為請求和傳送網頁的首選方法。 HTTPS 連接中兩台計算機之間的數據傳輸是加密的。當兩台計算機建立連接時,客戶端(請求者)要求驗證服務器的身份。這是由第三方計算機上保存的證書提供的。該證書包含一個公共加密密鑰,客戶端使用該密鑰來加密所有後續消息。

SSL 問題

SSL 發展到第三個版本,稱為 SSL 3.0。然而,一些安全漏洞引起了人們對該系統的擔憂。能夠竊聽互聯網線路或通過虛假 WiFi 熱點吸引流量的黑客可以攔截證書請求並提供自己的副本。除了加密密鑰之外,假證書會在每個細節上模仿真證書。然後,受騙的客戶端計算機將使用黑客的密鑰來加密所有消息。然後,黑客將能夠讀取客戶端計算機發送的所有信息,包括所有者的信用卡詳細信息和登錄憑據。

這種類型的技巧稱為“中間人”攻擊。黑客軟件解密客戶端的消息,存儲它,使用服務器的實際加密密鑰重新加密它,然後發送它。從服務器傳輸到客戶端的回復將被攔截、重新加密,然後轉發。因此,雙方都沒有意識到他們之間有一個窺探者。

傳輸層安全

針對 SSL 3.0 的另一種中間人攻擊使得互聯網工程任務組於 2015 年宣布 SSL 失效。更安全的 SSL 替代方案已經開發出來。這就是傳輸層安全協議,通常稱為 TLS。假證書的問題可以通過程序解決,但加密系統的缺陷意味著整個系統存在根本性缺陷。殺死 SSL 的黑客攻擊是圍繞用於轉換文本以使其加密的塊方法展開的。

TLS 現已日趨成熟,並已超越其第一個版本。正如您稍後將讀到的,TLS 1.0 可能會被欺騙回滾到 SSL 3.0 過程,因此您還需要保護自己免受該版本協議的影響。

什麼是 POODLE SSL 漏洞?

SSL 使用的加密方法的一大安全弱點是 POODLE 的基礎。 POODLE 代表“在降級的舊加密上填充 Oracle”。名稱中的“Downgraded Legacy”部分將在本報告的下一部分中進行解釋。不過,讓我們首先看看該惡意軟件存在的位置。

POODLE 漏洞利用程序不必駐留在您的計算機上。它可以被引入到您的計算機和瀏覽器要從中請求網頁的服務器之間的任何位置。與許多加密系統一樣,SSL 使用密碼塊鏈接。這需要一段文本並將其排列成一個塊。黑客在每個文本塊中註入一個測試字節以揭示加密密鑰。

該方法依賴於將 JavaScript 注入正在交付的網頁代碼中的能力。此事件可能發生在服務器、傳輸期間或接收計算機上。因此,您無法使用反惡意軟件軟件來保護自己免受這種攻擊,因為惡意程序很可能並不駐留在您的計算機上。

向後兼容性

與世界上任何計算機通信的能力提供了所有網絡、互聯網和 Web 協議背後的驅動力。不幸的是,並不是每個人都保持軟件最新。有些人仍然運行舊版本的瀏覽器,而一些互聯網軟件生產商需要時間來創建新版本的程序。

考慮到這一點,互聯網協議通常會包含某種形式的向後兼容性。 TLS 的協商過程遵循這一原則。當客戶端嘗試打開與服務器的會話時,將按照 TLS 協議進行初始聯繫。但是,如果服務器無法理解該請求,則假定它仍在運行 SSL 3.0。然後,客戶端計算機將切換到 SSL 3.0 過程以嘗試與服務器建立連接。

這是 POODLE 名稱的“Downgraded Legacy”部分。 POODLE 的開發者無法破解 TLS。然而,他們在協議的過程中發現了這種向後兼容性功能。通過強制客戶端切換到 SSL 3.0,黑客能夠實施眾所周知的密碼塊鏈接攻擊。

由於這是中間人攻擊,因此服務器很可能能夠使用 TLS。然而,客戶端計算機不知道這一點,因為黑客軟件假裝它是服務器。

在瀏覽器中禁用 SSL 3.0

您無需購買任何防病毒軟件即可擊敗 POODLE。當使用 TLS 未收到響應時,您只需阻止瀏覽器嘗試 SSL 3.0 中的請求即可。對於 Internet Explorer 和 Google Chrome,該修復特別容易實現,並且無論您運行哪種操作系統,修復效果都是相同的。如果您同時使用兩者,則只需在其中一個中阻止 SSL 3.0,另一個將自動具有新設置。

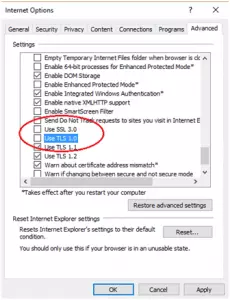

在 Internet Explorer 中禁用 SSL 3.0

您可以按照以下步驟在 Internet Explorer 中禁用 SSL 3.0。

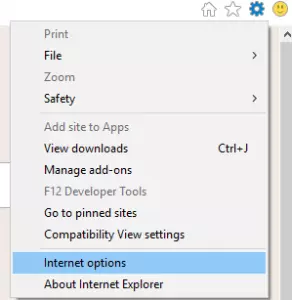

1. 轉到 Internet 選項

單擊瀏覽器右上角的齒輪符號,然後從下拉菜單中選擇“Internet 選項”。

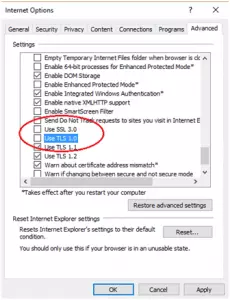

2. 轉到高級 Internet 選項

單擊“Internet 選項”屏幕中的“高級”選項卡,然後向下滾動到“設置”面板中的“安全”部分。

3.取消選擇SSL 3.0

取消選擇“使用 SSL 3.0”和“使用 TLS 1.0”複選框。單擊“應用”按鈕,然後按“確定”。

谷歌瀏覽器的說明

Google Chrome 的底層網絡設置與 Internet Explorer 的底層網絡設置完全相同。您只需通過稍微不同的路線即可進入“設置”屏幕。

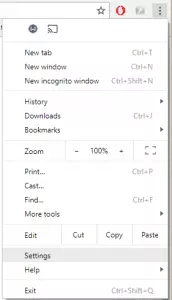

1. 進入谷歌瀏覽器設置

單擊瀏覽器頂部地址字段末尾的菜單,然後從下拉菜單中選擇“設置”。

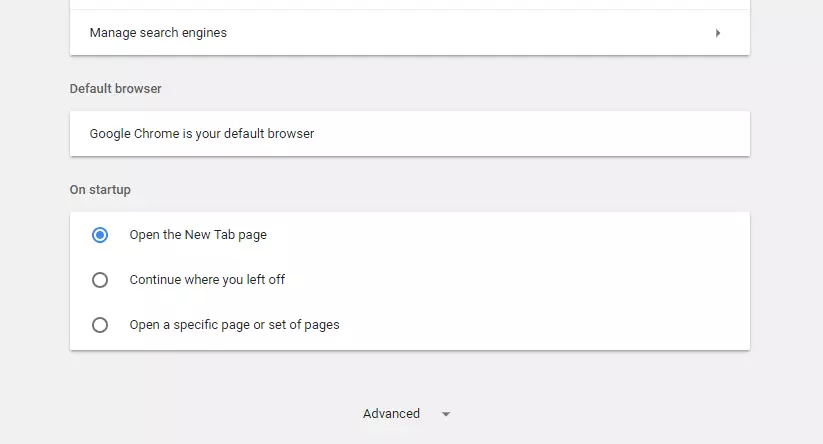

2. 轉到高級 Chrome 設置

在“設置”頁面中向下滾動並單擊“高級”。

3. 進入代理設置

繼續向下進入“系統”部分,然後單擊“打開代理設置”旁邊的方框。

這將打開“Internet 屬性”窗口。

4.打開高級代理設置

單擊“高級”選項卡,然後向下滾動到“設置”面板中的“安全”部分。

5.取消選擇SSL 3.0

取消選擇“使用 SSL 3.0”和“使用 TLS 1.0”複選框。單擊“應用”按鈕,然後按“確定”。

歌劇說明

Opera 12 默認情況下會阻止 SSL 3.0 的使用。因此,保護自己免受 POODLE 侵害的最簡單方法是升級瀏覽器。

1.下載最新的Opera Build

導航至Opera 網站的下載頁面。下載適合您的系統的相關版本並安裝它。

2. 完成安裝並覆蓋所有 Opera 安裝

讓安裝程序運行。單擊使用條款協議,嚮導將使用受 POODLE 保護的新版本覆蓋您的舊 Opera 版本。

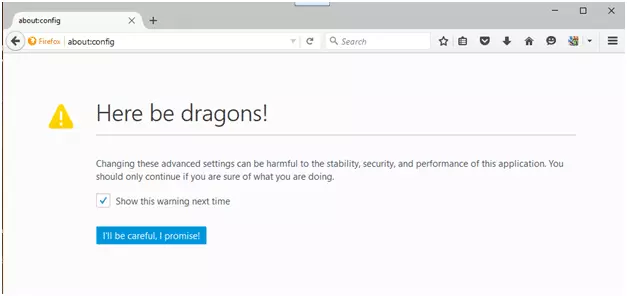

Mozilla Firefox 說明

Mozilla 系統稍微複雜一些。您需要在瀏覽器上打開一個帶有隱藏地址的特殊頁面。

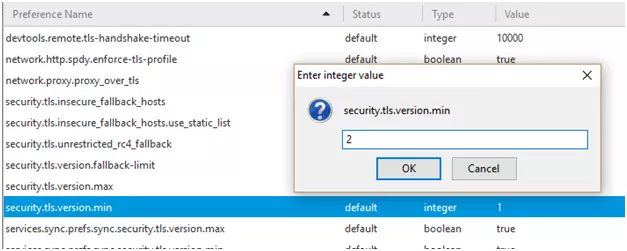

1. 轉到關於配置設置

在瀏覽器的地址字段中輸入“about:config”。您將受到中世紀詛咒的警告。點擊“我會小心的,我保證!”繼續。

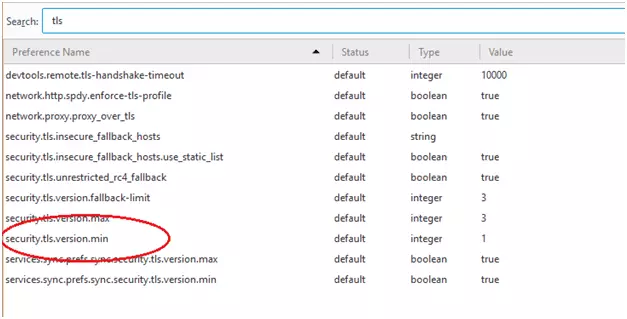

2. 搜索TLS

在搜索框中輸入“tls”,然後雙擊“security.tls.version.min”。

3. 更改 TLS 設置

在彈出的答案中輸入“2”。這將為您提供 TLS 版本 1.1 作為最低安全協議。單擊“確定”保存此設置。

Microsoft Edge 的說明

如果您運行 Windows 10,您將擁有 Microsoft Edge。這是 Internet Explorer 的替代品,它是在 POODLE 漏洞發生後編寫的,因此它沒有回滾到 SSL 3.0 的功能。您無需執行任何操作即可在此瀏覽器中禁用 SSL 3.0,因為它已被排除。

其他瀏覽器漏洞

網絡瀏覽器是大多數公眾訪問互聯網的門戶,這一事實使它們成為黑客的常見目標。瀏覽器的生產者意識到新發現的弱點並經常進行更新以關閉這些惡意攻擊的訪問路徑。這就是為什麼定期檢查您喜愛的瀏覽器的新版本並安裝它們很重要。這Qualys 瀏覽器檢查是檢查您的瀏覽器及其插件是否都是最新的快速方法。

Adobe Flash 播放器

Adobe Flash Player 被發現為黑客提供了進入瀏覽器的良好途徑,因此大多數安全專家建議不要安裝其瀏覽器擴展版本。 Flash 下載到計算機上的 cookie 不會被標準瀏覽器 cookie 刪除功能清除。您可以控制在您訪問的網頁中包含 Flash 代碼閃存塊,適用於 Firefox。

在 Chrome 中阻止 Flash

在 Google Chrome 中,您可以按照以下說明選擇阻止或控制 Flash 內容。

- 單擊地址字段末尾的菜單,然後從下拉菜單中選擇“設置”。

- 在“設置”頁面中向下滾動並單擊“高級”。

- 繼續向下瀏覽頁面,然後單擊“隱私和安全”部分中的“內容設置”箭頭。

- 單擊“內容設置”頁面中的 Flash 箭頭。

- 通過移動頁面頂部的兩個設置滑塊,選擇是完全阻止 Flash 還是允許 Flash,但僅在獲得特定批准的情況下運行。

在 Internet Explorer 中阻止 Flash

在 Internet Explorer 中,您可以通過控制 Active-X 設置來停止在您訪問的頁面上運行 Flash 插入。

- 單擊瀏覽器右上角的齒輪。從下拉菜單中選擇“安全”,然後單擊子菜單中的“ActiveX 過濾”。

- 該選項旁邊會出現一個勾號。

- 測試該塊Adobe Flash Player 幫助頁面。

在 Microsoft Edge 中阻止 Flash

在 Microsoft Edge 中,您可以按照以下簡單步驟阻止 Flash。

- 單擊瀏覽器右上角的三點菜單圖標。從下拉菜單中選擇設置。

- 在“設置”菜單中,向下滾動並單擊“查看高級設置”。

- 將“使用 Adobe Flash Player”滑塊單擊至“關閉”。

- 測試塊位於Adobe Flash Player 幫助頁面。

當您訪問帶有一排社交媒體(例如按鈕)的網頁時,這些按鈕會記錄您的訪問。因此,即使您沒有 Facebook 帳戶,Facebook 也會記錄您在網絡上訪問的所有內容。 Twitter 和 Instagram 也會通過頁面上的按鈕收集數據,即使您沒有點擊它們。

許多網站包含實際上由其他公司投放的廣告空間。網絡上的第三方廣告領域由 GoogleAds 主導。網站所有者可以通過展示廣告賺一點錢。網絡廣告可能比廣告牌或新聞廣告複雜得多,因為它們能夠收集有關訪問參與網站的人員的數據。

您可能已經註意到,如果您訪問一個網站,考慮購買他們的產品,但隨後沒有購買任何東西就離開了,那麼您會在您訪問的每個後續頁面上看到該公司及其產品的廣告。這種現象稱為重定向或再營銷,它是通過跟踪軟件實現的。

跟踪器收集您的個人信息以及有關您的計算機、瀏覽器和瀏覽活動的數據。這些因素被稱為“用戶代理”,即使您使用 VPN 隱藏您的身份,也可以幫助識別您的身份。

您可以通過安裝瀏覽器擴展來阻止跟踪。

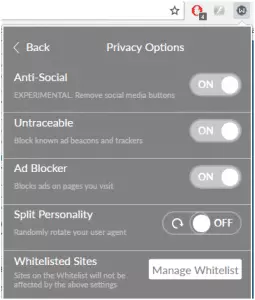

為 Google Chrome、Opera 和 Firefox 製作瀏覽器擴展。這是一項免費的 VPN 服務,但它包含其他隱私實用程序,其中包括跟踪器攔截器和社交媒體按鈕刪除器。即使 VPN 未打開,這些選項也將保護您的計算機。

該擴展程序的“人格分裂”選項會針對那些用戶代理因素發送虛假設置數據,即使您使用 VPN 更改了 IP 地址,跟踪器和身份檢測軟件也可以使用這些數據來識別您的身份。

Windscribe 附加組件有一個名為“安全鏈接”的功能,它會提供有關加載到瀏覽器中的每個頁面的安全風險的報告。

Windscribe 擴展程序適用於 Google Chrome、Firefox 和 Opera 瀏覽器。不幸的是,沒有適用於 Internet Explorer 或 Microsoft Edge 的版本。

廣告攔截加將阻止跟踪器代碼並從您訪問的網站中刪除社交媒體按鈕以及阻止廣告。這是一個免費的附加組件,適用於 Internet Explorer 和 Microsoft Edge。

隱私弱點

Web 技術的開放性為黑客提供了機會,他們可以通過互聯網上每條消息前面的管理標頭中包含的小信息來瞄準個人。

用於互聯網通信的地址格式意味著可以追踪每個人的位置。網站利用這一弱點,採用區域限制來限制對其內容的訪問。想要阻止訪問某些網站的政府也會使用此信息來阻止公民訪問這些地址。

VPN 通過用臨時 IP 地址替換客戶的真實地址來掩蓋用戶的身份。您可能看起來位於另一個位置,並且您所建立的每個連接的真實目的地對 Internet 服務提供商是隱藏的,因此 Internet 的入口點無法用於控制對站點的訪問。

這最好的VPN通過充當連接的真實來源的替代品來創建隱私。因此,當您的計算機連接到 Web 服務器時,它實際上是連接到 VPN 服務器,然後該服務器代表客戶的計算機與所需的服務器進行通信。

POODLE SSL 利用結論

萬維網的複雜性涉及大量技術和大量接觸點,以便無縫地提供 Web 服務。任何涉及不同公司和技術才能發揮作用的系統都會產生許多潛在的故障點。黑客正是利用了這些弱點。

網絡安全是一個不斷變化的目標。一旦一個弱點被解決,黑客就會找到另一個弱點。 POODLE 漏洞利用是一個例子,說明那些想不勞而獲的聰明人如何克服最強大的防禦。

就 SSL 而言,“好人”發現了該協議的弱點,並用一種全新的安全方法取代了它:TLS。然而,TLS 設計者的良好意圖卻造成了黑客可以利用的弱點。 TLS 與 SSL 3.0 的向後兼容性為犯罪分子提供了重蹈覆轍的機會。

保持所有軟件更新,以領先於安全漏洞。安全和隱私的鬥爭是一場持續不斷的鬥爭。不要放棄警惕。確保自己安全。

圖片來源:馬克·布魯塞爾 // ShutterStock