惡意 Telegram 安裝程序被發現會釋放 Purple Fox 惡意軟件,該惡意軟件分多個階段執行,因此很難檢測到。

根據密涅瓦實驗室研究團隊表示,木馬 Telegram 安裝程序與常見的網絡威脅不同,主要在於它能夠將有效負載分解為多個部分以逃避防病毒掃描程序。此外,它還會擴散,進一步在受感染的設備上傳播惡意負載——再次處於雷達之下。

當前的攻擊鏈

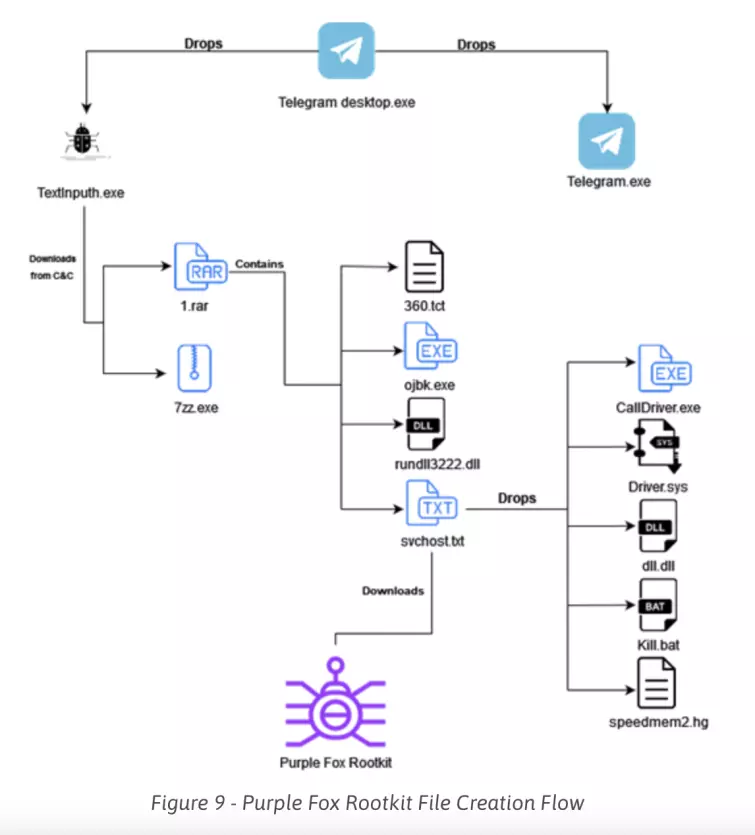

最近的攻擊鏈始於 AutoIt(一種用於自動化 Windows GUI 和通用腳本編寫的免費軟件腳本語言)腳本文件,名為電報桌面.exe,在大多數情況下通過電子郵件或釣魚網站發送。然後 AutoIt 腳本創建一個名為的新文件夾文本輸入h在下面C:\Users\用戶名\AppData\Local\Temp\並下載正版 Telegram 安裝程序(未執行)和惡意下載程序 –文本輸入h.exe。

文本輸入h.exe然後執行並從命令和控制 (C2) 服務器檢索下一階段的惡意軟件。從那裡開始,攻擊流程繼續,文件為不同的防病毒引擎創建攔截器,然後到達最後階段,導致 Purple Fox rootkit 的下載和執行。與此同時,負責執行紫狐的遠程服務器被關閉。

Purple Fox 執行後,受感染的設備將重新啟動並允許新安裝的設置接管,禁用用戶帳戶控制 (UAC) 並授予惡意軟件管理員權限。之後,紫狐就可以隨意執行文件搜索和滲透、刪除數據、下載和運行代碼、進程查殺等惡意操作。

這種攻擊的優點在於,每個階段都被分成不同的文件,如果沒有整個文件集,這些文件是無用的。

據 Minerva Labs 研究員 Zargarov 稱,大量惡意安裝程序使用相同的感染流程傳播相同的 Purple Fox rootkit。使該 Rootkit 更難以檢測的原因是,每個階段都分為不同的文件,如果沒有整個文件集,這些文件單獨來說是完全無用的。

關於紫狐的更多信息

紫狐最早被發現2018年描述的作為攻擊 Windows 設備的活躍木馬惡意軟件活動。那一年,該惡意軟件感染了 30,000 多台 Windows 計算機,超出了當代檢測機制和安全解決方案的範圍。最初,Purple Fox 的操作通過漏洞利用工具包和網絡釣魚電子郵件進行傳播,但不久之後,它們就演變成通過暴力破解不安全的方式進行破壞中小企業密碼。

2021 年 3 月,Purple Fox 已經表現出先進的蠕蟲病毒傳播特徵,使得惡意軟件的傳播速度更快。同年 10 月,趨勢科技檢測到有關 Purple Fox 的新可疑活動——一種以 .NET 植入方式編寫的新後門,利用WebSockets幫助建立更安全的通信方式。趨勢科技研究人員表示,Purple Fox 的新 Rootkit 功能使其能夠“持續存在於受影響的系統上,並向受影響的系統提供更多有效負載”。

最新升級發生在 2021 年 12 月,當時 Purple Fox 開始通過插入惡意代碼來針對 SQL 數據庫SQL公共語言運行時 (CLR) 模塊執行更狡猾、更殘酷的攻擊,並最終通過濫用 SQL 服務器進行非法加密貨幣挖掘。

提醒我們的讀者

Purple Fox Rootkit 是一種極難檢測的侵入性惡意軟件,因此成為網絡安全領域的熱門話題。但不幸的是,它的全部範圍還有待觀察。然而,有一件事是肯定的:它是一種極其危險的惡意軟件,具有精心開發的機制,可以對您的隱私造成重大損害。

這就是為什麼我們要提醒讀者不要打開可疑的電子郵件或文件,尤其不要從未知來源下載軟件。始終保持安全保護處於活動狀態,如果您的防病毒軟件提出諸如“發現木馬風險”之類的提示,請立即清理您的電腦。