雖然現有的 VPN 提供多種訂閱選擇,但其中大多數(或者至少是快速、可靠的 VPN)只能按月購買。在本指南中,我們向您展示如何在 Amazon Web 服務上創建 VPN,以便您可以避免每月的訂閱費用。

AWS 要求

Amazon Web Services 提供兩種不同的 VPN 服務器選項:OpenVPN 和 SSH 隧道。每個選擇都有其優點和缺點,在做出決定之前都值得進行廣泛的研究。無論您選擇 OpenVPN 還是 SSH 隧道,您仍然需要滿足以下要求:

在 Amazon Web Services 上設置 VPN 非常簡單。對於 Windows 用戶,您需要在註冊帳戶並設置賬單信息後完成以下步驟。

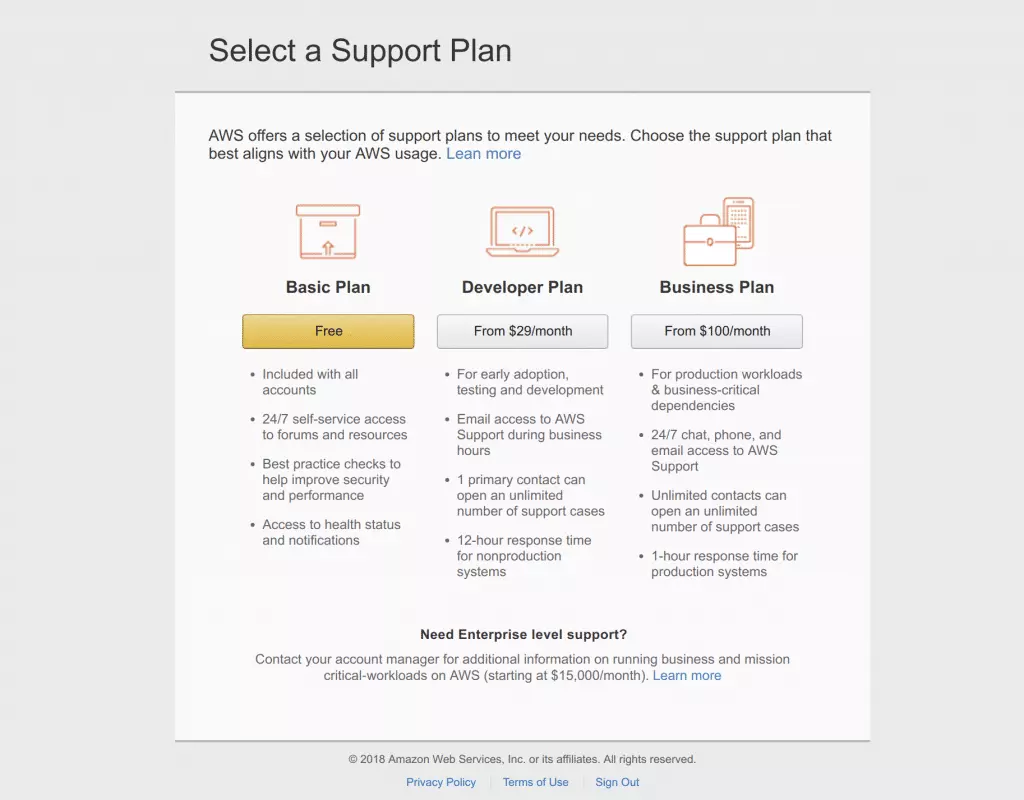

- 出現提示時,選擇免費基本計劃

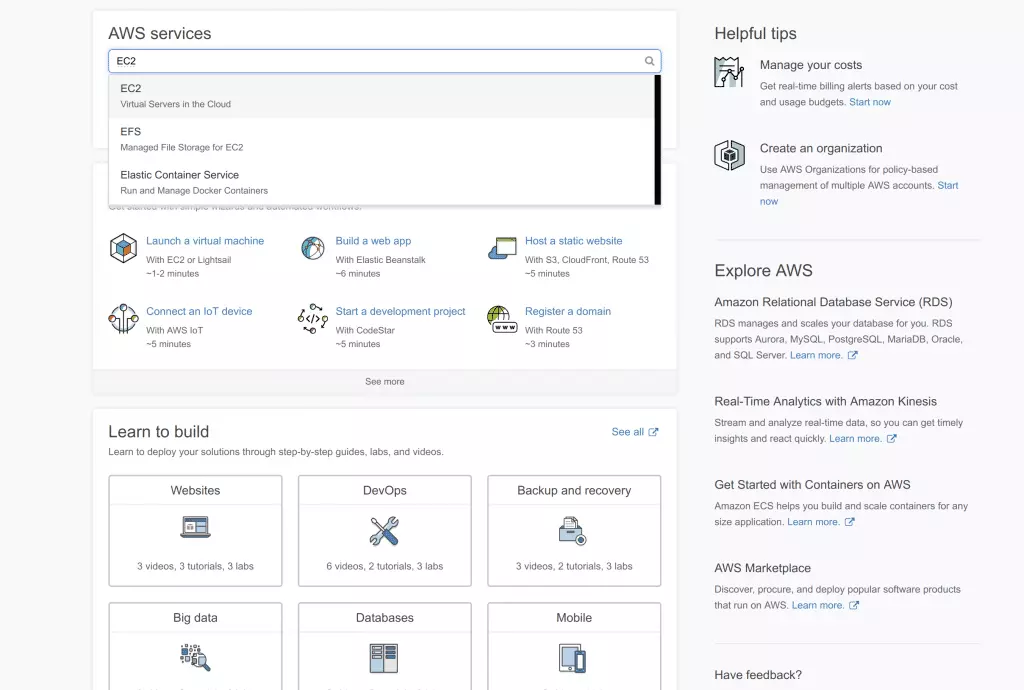

- 在搜索欄中,鍵入並單擊 EC2

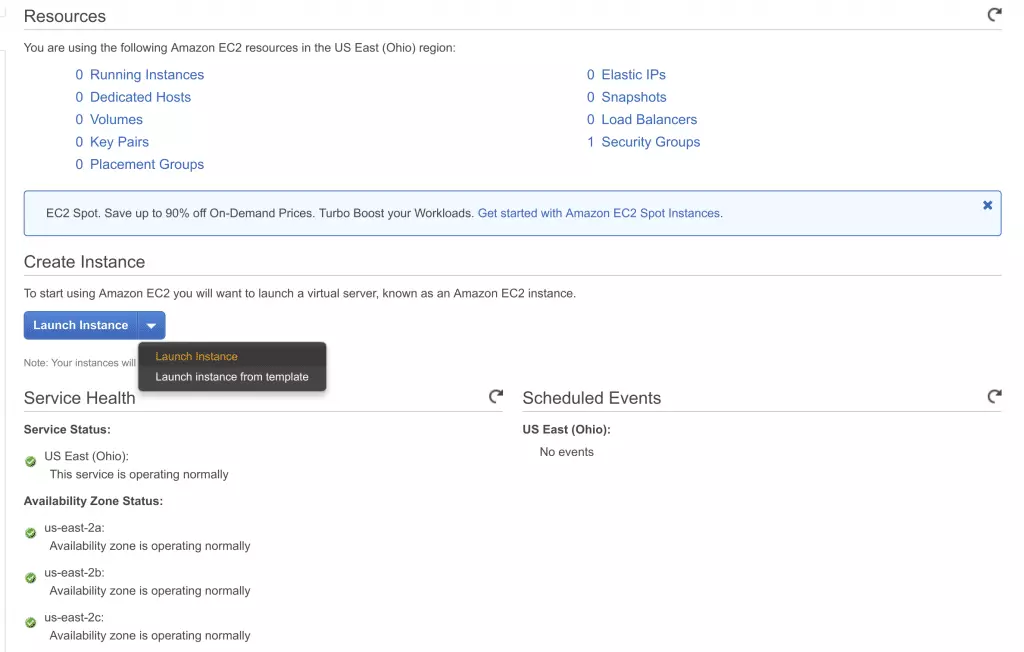

- 從 EC2 儀表板中,選擇啟動實例

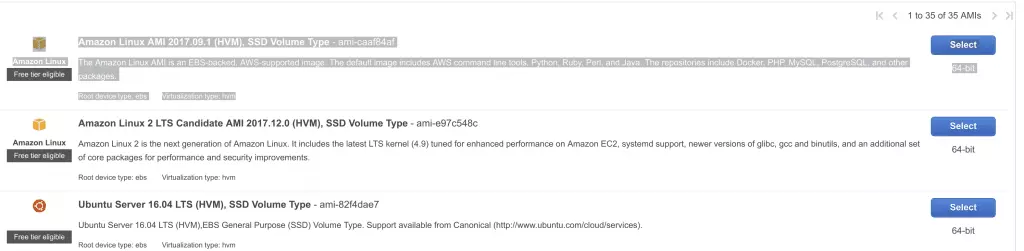

- 選擇第一個符合條件的免費套餐選項:Amazon Linux AMI

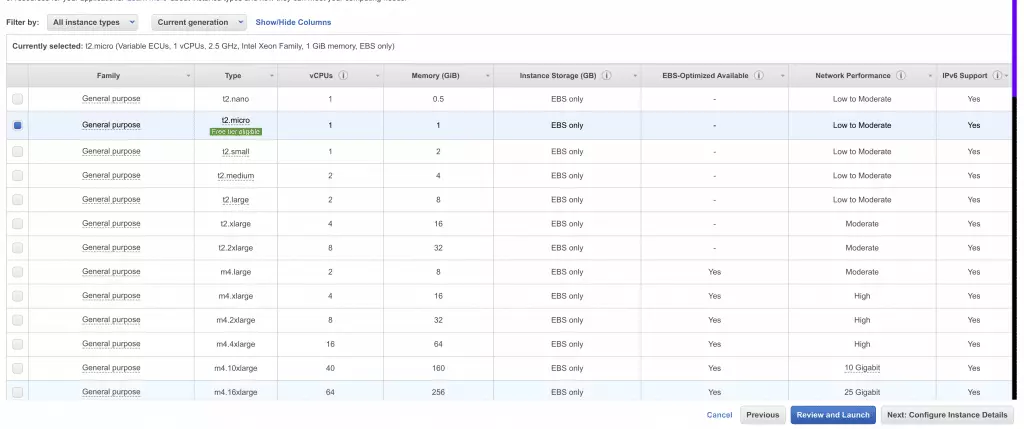

- 選擇符合免費套餐條件的 t2.micro 選項(通常是預先選擇的)

- 選擇頁面底部的“查看並啟動”

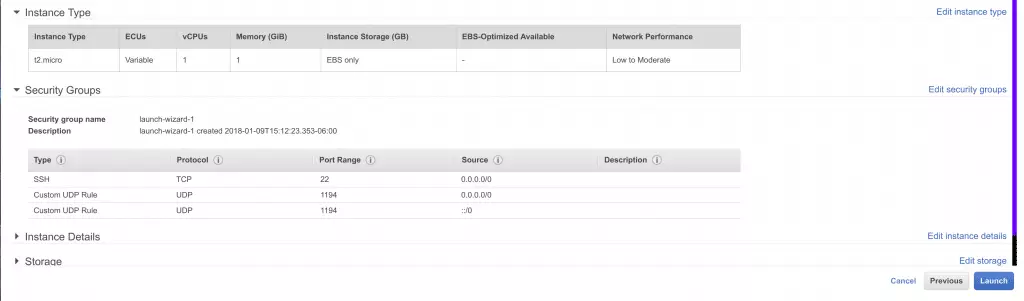

- 單擊編輯安全組

- 單擊添加規則

- 在“類型”下拉菜單下,選擇“自定義 UDP”

- 將端口範圍設置為 1194

- 在“源”下,選擇“任意位置”

- 選擇啟動

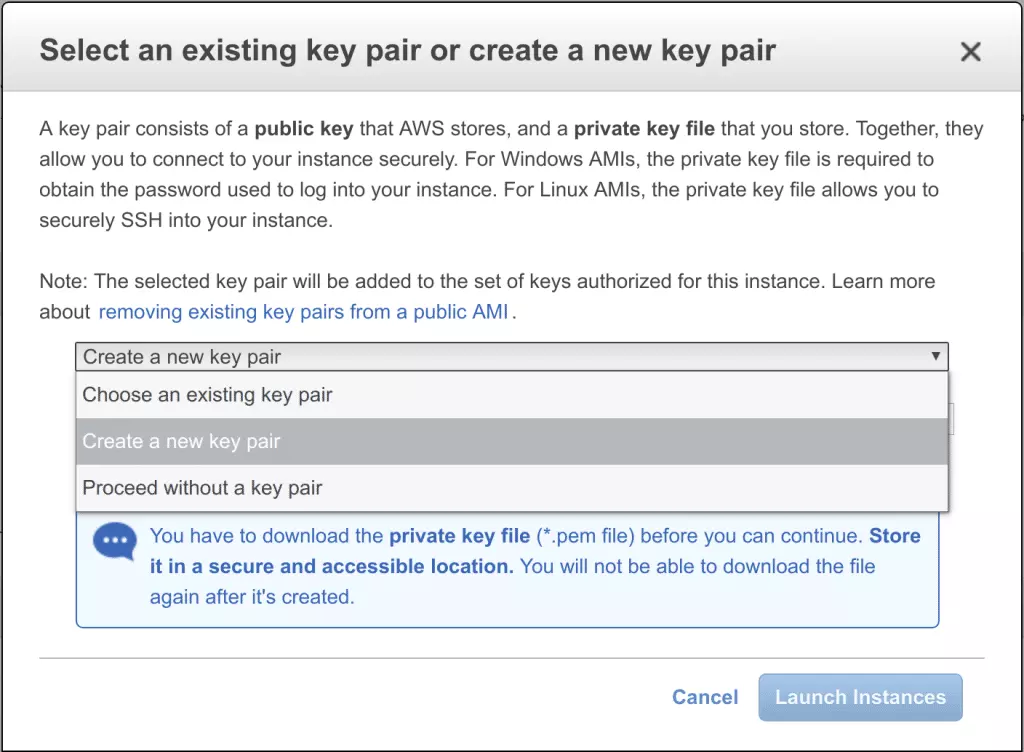

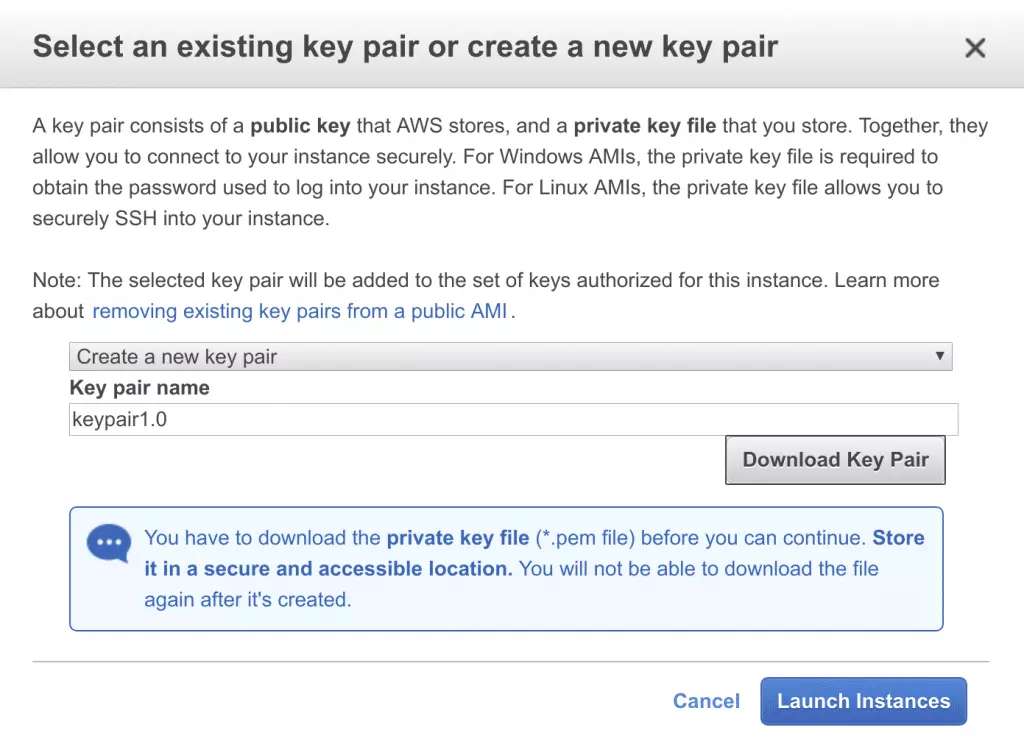

- 出現提示時,選擇下拉菜單並選擇創建新密鑰對

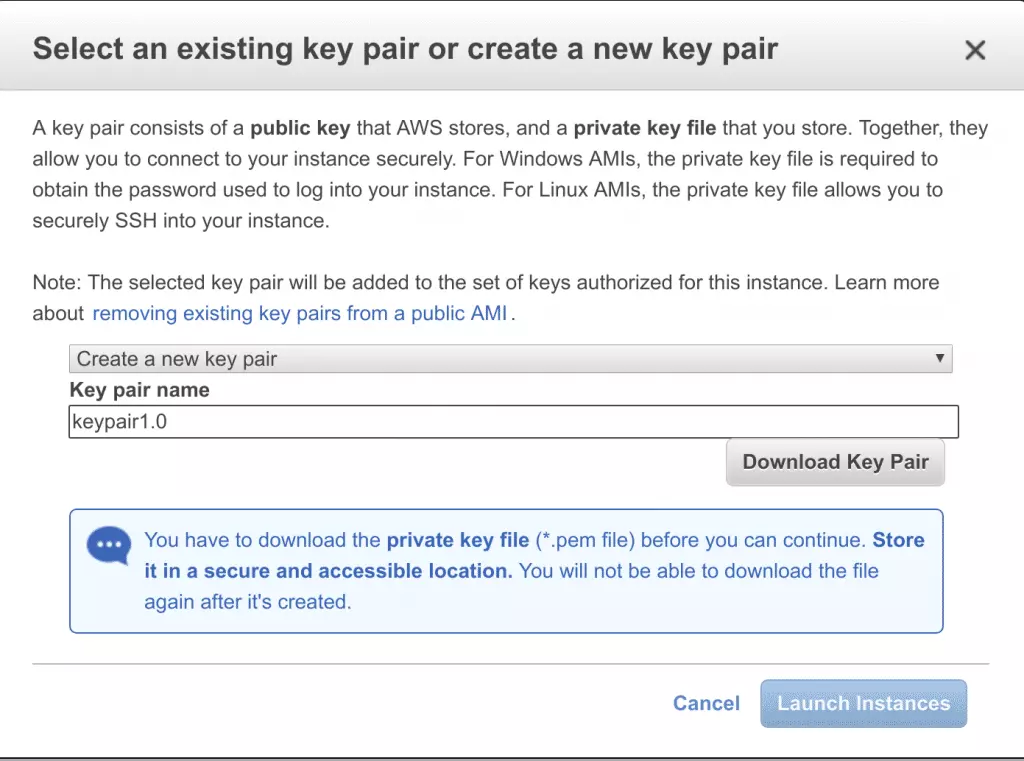

- 命名您的密鑰對

- 選擇下載密鑰對並將其存儲在安全的地方

- 選擇啟動實例

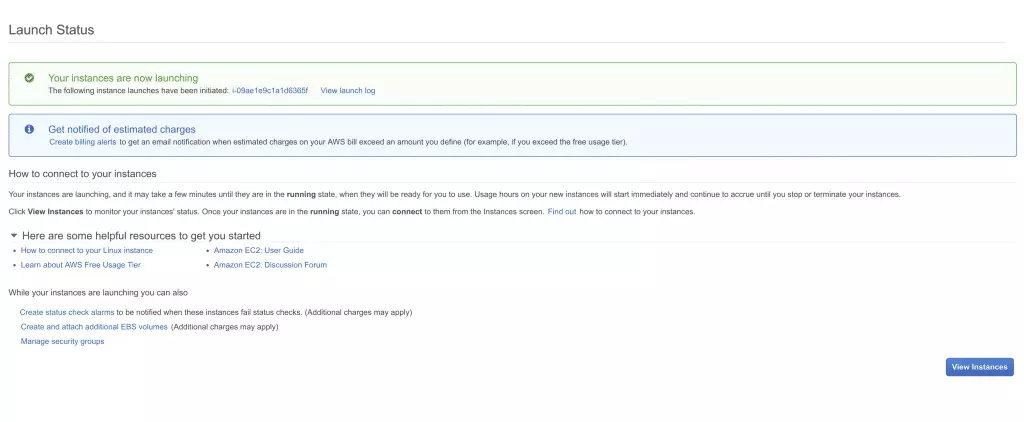

- 在啟動狀態屏幕上,選擇查看實例

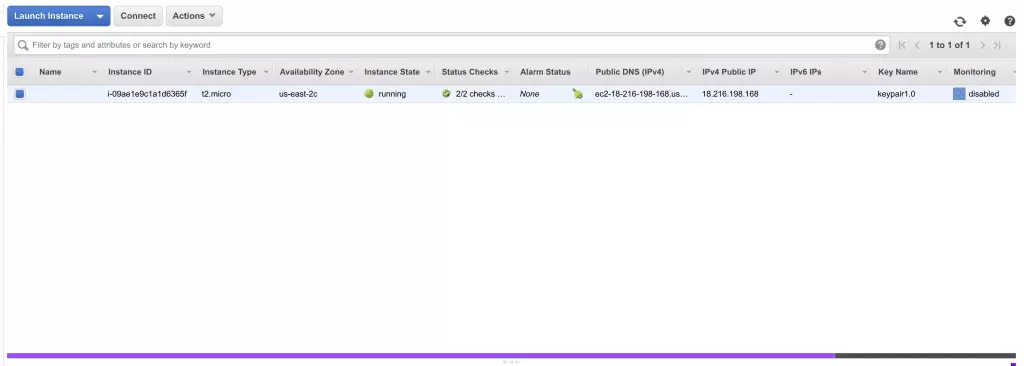

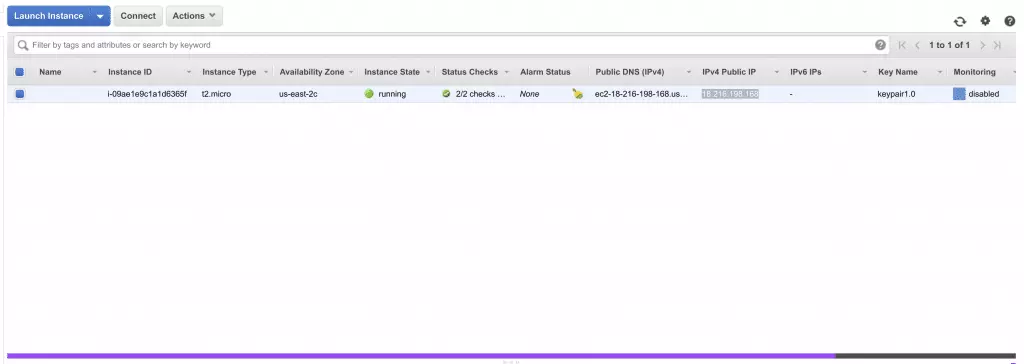

- 驗證僅啟動一個實例(如果這是您第一次使用 EC2)

如何將 Amazon VPN 與 SSH 隧道結合使用

許多人使用 VPN 是希望訪問受地理限制的內容。如果您想要使用 VPN 的唯一原因是訪問您所在國家/地區不可用的內容,那麼 SSH 隧道可能是您最好且最簡單的選擇。雖然 SSH 隧道並不完美,但它非常適合輕量級使用,例如基本的 Web 瀏覽或繞過地理鎖定的網站/服務。

要設置 SSH 隧道,請完成以下步驟:

- 下載 PuTTy 和 PuTTyGen .exe 文件

- 雙擊 PuTTyGen 將其打開

- 選擇負載

- 在右下角的下拉菜單中,選擇所有文件類型

- 選擇之前的密鑰對文件

- 選擇保存私鑰

- 您的文件名必須逐字匹配您的 .pem 密鑰

- 可選:創建密碼

- 退出 PuTTyGen 並打開 PuTTy

- 導航到您的 AWS EC2 儀表板

- 複製您的 IPv4 公共 IP

- 將您的 IPv4 公共 IP 粘貼到 PuTTy 的主機名(或 IP 地址)中

- 選擇會話名稱

- 選擇保存

- 在左側面板中,導航至 SSH>Auth

- 在身份驗證參數下,選擇瀏覽

- 導航到您之前生成的私鑰並選擇它

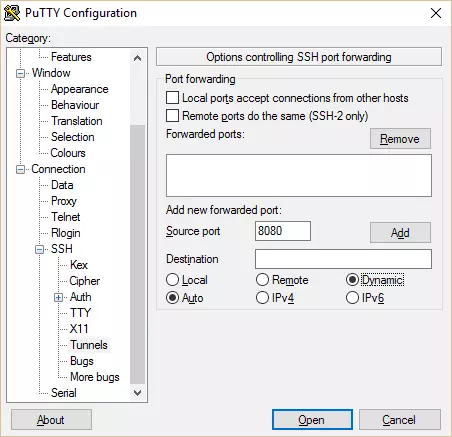

- 在左側面板中,導航至 SSH>Tunnels

- 在添加新轉發端口下:輸入 8080 並選擇動態和自動

- 導航回會話並選擇保存

- 選擇打開

- 當系統提示輸入用戶名時,輸入 Amazon Linux AMI 的 ec2-user

- 根據您的首選瀏覽器繼續執行後續步驟

火狐瀏覽器

- 打開火狐瀏覽器

- 導航到工具>選項>高級>網絡>連接>設置>手動代理配置

- 將 SOCKS 主機設置為 127.0.0.1

- 將端口設置為8080

- 點擊保存

鉻合金

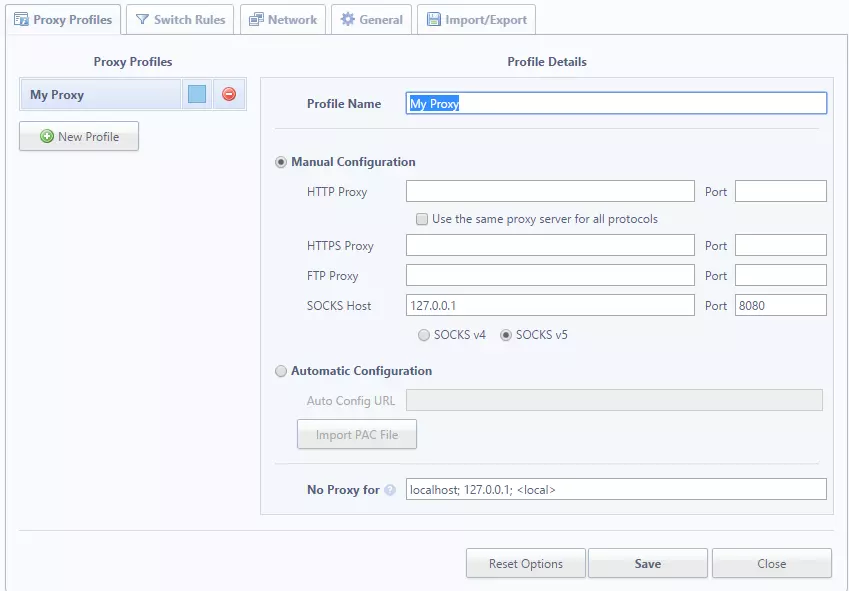

- 安裝代理 SwitchySharp 擴展

- 將彈出設置屏幕

- 選擇一個名字

- 選擇手動配置

- 將 SOCKS 主機更改為 127.0.0.1

- 將端口更改為8080

- 其他一切都應該留空

- 選擇保存

- 單擊擴展圖標並選擇您的代理配置文件

完成上述步驟後,您將成功通過 EC2 實例傳輸瀏覽器流量。也就是說,SSH 隧道僅適用於輕量級瀏覽和訪問某些受地理限制的內容。如果您的目的是創建一個功能齊全的 VPN,並且能夠重新路由所有互聯網流量,那麼 OpenVPN 就是您需要考慮的選項。下面我們來詳細介紹一下。

如何將 AWS 與 OpenVPN 結合使用

作為一個開源應用程序,OpenVPN 是一個很好用的 VPN 工具。 OpenVPN 能夠通過 EC2 實例重新路由所有互聯網流量,還能夠協助 Steam 或 Battle.net 等應用程序使用 VPN。當您瀏覽說明時,OpenVPN 設置可能看起來很複雜,但事實是它相當簡單(如果不是有點耗時的話)。

在 AWS 上安裝 OpenVPN

- 使用上述說明,將您的 EC2 實例連接到 PuTTy

- 應彈出顯示 Amazon Linux AMI 的命令提示符

- 將以下命令單獨複製並粘貼到命令提示符中:

- sudo yum install -y openvpn

- 須藤 modprobe iptable_nat

- 迴聲 1 | sudo tee /proc/sys/net/ipv4/ip_forward

- sudo iptables -t nat -A POSTROUTING -s 10.4.0.1/2 -o eth0 -j MASQUERADE

- sudo iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE

- 如果上面列出的第一個命令不起作用,請將其替換為:

- sudo apt-get install -y openvpn

通過 easy-rsa 連接到 OpenVPN

在設置 OpenVPN 服務器時,您有幾種不同的方法。第一種方法允許您通過 easy-rsa 同時連接到各種設備,而第二種方法僅允許通過靜態加密一次連接一個連接。

服務器配置

- 將以下命令單獨複製並粘貼到命令提示符中:

- sudo yum install easy-rsa -y --enablerepo=epel

- sudo cp -via /usr/share/easy-rsa/2.0 CA

- 通過在命令提示符中輸入 sudo su 來啟用 root 用戶

- 在下一步中,系統將要求您填寫職業/公司等信息 – 在出現提示時按 Enter 鍵選擇默認值

- 將以下命令單獨複製並粘貼到命令提示符中:

- cd /usr/share/easy-rsa/2.0/CA

- 來源./vars

- ./清理全部

- ./build-ca

- ./build-key-server 服務器

- ./build-dh 2048

- 要設置您的設備,請在命令提示符中單獨複製並粘貼以下命令:

- ./build-key 客戶端

- cd /usr/share/easy-rsa/2.0/CA/keys

- openvpn --genkey --secret pfs.key

- mkdir /etc/openvpn/keys

- 對於 server.crt server.key ca.crt dh2048.pem pfs.key 中的文件;執行 cp $file /etc/openvpn/keys/;完畢

- cd /etc/openvpn

- 納米服務器.conf

- Nano 文本編輯器將打開 - 複製並粘貼以下文本:

端口 1194

原始UDP

開發屯

ca /etc/openvpn/keys/ca.crt

證書 /etc/openvpn/keys/server.crt

key /etc/openvpn/keys/server.key # 這個文件應該保密

dh /etc/openvpn/keys/dh2048.pem

密碼 AES-256-CBC

授權 SHA512

服務器 10.8.0.0 255.255.255.0

推送“重定向網關 def1 旁路 dhcp”

推送“dhcp-選項 DNS 8.8.8.8”

推送“dhcp-選項 DNS 8.8.4.4”

ifconfig-池-堅持 ipp.txt

保持活動 10 120

複合lzo

持久鍵

堅持做

狀態 openvpn-status.log

日誌附加 openvpn.log

動詞3

tls 服務器

tls-auth /etc/openvpn/keys/pfs.key

- 要保存並退出配置文本,請按 CTRL+O,然後按 CTRL+X

- 在命令提示符中輸入以下命令來啟動 OpenVPN:

- sudo 服務 openvpn 啟動

客戶端配置

- 將以下命令複製並粘貼到命令提示符中:

- cd /usr/share/easy-rsa/2.0/CA

- chmod 777 鍵

- 光盤鑰匙

- 對於 client.crt client.key ca.crt dh2048.pem pfs.key ca.key 中的文件;執行 sudo chmod 777 $file;完畢

- 使用默認安裝選項下載 WinSCP 並打開它

- WinSCP 將提示您從 PuTTy 導入服務器身份驗證詳細信息

- 選擇您在前面步驟中創建的那個

- 選擇編輯並在用戶名下輸入:ec2-user

- 點擊登錄

- 單擊“編輯”,然後單擊“高級”

- 導航到 SSH>身份驗證>私鑰文件

- 找到您的 PPK 文件

- 返回主屏幕,在主機名字段中輸入您的 EC2 實例 IPv4 地址

- 保存您的設置

- 在右側面板中,導航到保存密鑰文件的目錄

- 您需要突出顯示五個必要的文件:client.crt、client.key、ca.crt、dh2048.pem 和 pfs.key

- 選擇綠色的下載按鈕

- 將文件保存到您想要的任何位置

- 導航回 PuTTy 命令提示符

- 複製並粘貼以下命令:

- 對於 client.crt client.key ca.crt dh2048.pem pfs.key 中的文件;執行 sudo chmod 600 $file;完畢

- 光碟 ..

- chmod 600 個鍵

- 在您的 PC 上,將這五個文件移動到 OpenVPN 配置文件夾中(默認位置為 C:\\Program Files\\OpenVPN\\config

SUB:創建客戶端配置文件

我們需要做的最後一件事是創建客戶端配置文件。幸運的是,使用基本的文本編輯器可以輕鬆完成此操作。

- 右鍵單擊任何基本純文本編輯器

- 選擇以管理員身份運行

- 複製並粘貼以下配置:

客戶

開發屯

原始UDP

遠程您的.EC2.實例.IP 1194

如約。 crt

證書客戶端.crt

關鍵客戶端.key

tls-版本-最低 1.2

tls-密碼 TLS-ECDHE-RSA-WITH-AES-128-GCM-SHA256:TLS-ECDHE-ECDSA-WITH-AES-128-GCM-SHA256:TLS-ECDHE-RSA-WITH-AES-256-GCM-SHA384:TLS-DHE-RSA-WITH-AES-256-CBC-SHA256

密碼 AES-256-CBC

授權 SHA512

解析重試無限

驗證重試無

諾賓德

持久鍵

堅持做

ns 證書類型服務器

複合lzo

動詞3

tls-客戶端

tls-auth pfs.key

- 將配置保存為 client.ovpn

- 將配置文件保存在與其他五個文件相同的目錄中(默認為 C:\\Program Files\\OpenVPN\\config)

- 最後,右鍵單擊 OpenVPN GUI 並選擇以管理員身份運行

- 在下面的系統托盤中,右鍵單擊 OpenVPN 圖標

- 連接到適當的配置

- 如果成功,OpenVPN 圖標將變為綠色

刪除證書頒發機構文件

為了盡可能保持安全,eeshanaviation.com 的團隊建議從您的服務器中刪除 ca.key 文件。如果證書頒發機構受到損害,您將來將永遠不想信任該 CA 提供的證書。但是,在完成以下步驟之前,請確保您擁有要連接的每個設備的密鑰/證書。

- 選擇ca.key

- 不要選擇“下載”按鈕,而是選擇“下載並刪除”

- 將文件存儲在安全位置

修復重啟或維護問題

如果重新啟動 PC 或完成維護後遇到問題,您可以通過在命令提示符中鍵入以下命令來將 OpenVPN 設置為服務。大多數時候,這可以解決問題。

如果上述命令不起作用或者您似乎連接到 VPN 但未連接到 Internet,請嘗試通過運行之前的命令來重置 iptable 設置:

- 迴聲 1 | sudo tee /proc/sys/net/ipv4/ip_forward

- sudo iptables -t nat -A POSTROUTING -s 10.4.0.1/2 -o eth0 -j MASQUERADE

- sudo iptables -t nat -A POSTROUTING -s 10.8.0.0/24 -o eth0 -j MASQUERADE

通過靜態加密連接到 OpenVPN

雖然此方法比 easy-rsa 方法更容易實現,但安全性較低,並且一次只允許一個與 VPN 服務器的連接。儘管如此,與其他產品相比,它仍然是一個不錯的選擇免費VPN服務。

- 在 PuTTy 命令提示符中,粘貼:

- cd /etc/openvpn

- sudo openvpn --genkey --secret ovpn.key

- sudo nano openvpn.conf

- 當 Nano 文本編輯器彈出時,輸入以下配置:

端口 1194

原始 TCP 服務器

開發者tun1

ifconfig 10.4.0.1 10.4.0.2

狀態服務器-tcp.log

動詞3

秘密 ovpn.key

- 選擇 CTRL+O 保存,然後選擇 CTRL+X 退出

- 在 PuTTy 命令提示符中,鍵入:

- sudo 服務 openvpn 啟動

- 須藤 chmod 777 ovpn.key

- 按照默認安裝提示下載WinSCP

- 系統將出現提示,要求您從 PuTTy 導入服務器身份驗證詳細信息

- 選擇您在前面步驟中創建的那個,然後單擊“編輯”

- 在用戶名下,輸入 ec2-user 並點擊登錄

- 在右側面板中,向上滾動並導航到 etc/openvpn

- 選擇 ovpn.key 文件並將其拖到安全位置

- 在 PuTTy 命令提示符中,鍵入:

- 須藤 chmod 600 ovpn.key

- 下載 OpenVPN根據您的系統具體情況

- 將您的 ovpn.key 移至 OpenVPN 的配置文件夾中(默認為 C:/Program Files/OpenVPN/config...)

- 打開記事本並粘貼以下內容:

原始 TCP 客戶端

遠程您的 EC2IPhere

端口 1194

開發屯

秘密“您通往 OpenVPN 配置文件夾的路徑 - 請參閱上面的默認值”

重定向網關 def1

ifconfig 10.4.0.2 10.4.0.1

- 將文件保存在 OpvenVPN 配置文件夾中作為 myconfig.ovpn

- 在系統托盤中,確保 OpenVPN 未運行 - 如果正在運行,請將其關閉

- 在桌面上右鍵單擊 OpenVPN 並選擇以管理員身份運行

- 返回系統托盤,右鍵單擊 OpenVPN 並選擇“連接”

- 如果成功,圖標會變成綠色

測試您的 AWS VPN 是否正常工作

驗證您使用 Amazon Web Services VPN 是否成功非常簡單!

- 斷開與您的 VPN 的連接

- 導航到類似的網站www.ipchicken.com

- 記下您的 IP 地址

- 退出瀏覽器

- 重新連接到您的 VPN

- 打開瀏覽器並導航回www.ipchicken.com

- 將步驟 3 中的 IP 地址與現在顯示的 IP 地址進行比較

- 如果 IP 地址不同,則說明您已成功使用自製 VPN!

使用 Amazon Web Services 創建 VPN:摘要

如果您想享受使用 VPN 的好處而無需支付月費,那麼創建 Amazon VPN 是一個不錯的選擇。創建您自己的 Amazon Web Service VPN 既簡單又簡單,儘管有些耗時,但也是完全值得的。