英特尔制造的每一款现代处理器包含称为后门英特尔管理引擎(输入法)。这是一个隔离且受保护的协处理器,嵌入在 2008 年第一季度之后更新的所有英特尔芯片组中。

这包括所有配备英特尔酷睿的台式机、服务器、超级本、平板电脑和笔记本电脑博锐处理器系列。它包括英特尔酷睿 i3、i5、i7 和英特尔至强处理器 E3-1200 产品系列。

英特尔管理引擎确实相当可怕

这个闭源不可审计子系统能:

- 在 CPU 不知情的情况下访问计算机内存的所有区域。

- 访问连接到计算机的每个外围设备。

- 在网络接口上设置 TCP/IP 服务器,无论操作系统是否运行防火墙,该服务器都可以发送和接收流量。

- 即使您的计算机已关闭,也可以远程运行。

- 使远程用户能够打开、关闭您的电脑、查看有关您的电脑的信息以及以其他方式管理您的电脑。

- ME 固件版本 4.0 及更高版本(Intel 4 系列及更高版本芯片组)包含名为“受保护的音频视频路径”(PAVP) 的 DRM 应用程序。这允许远程用户访问屏幕上显示的所有内容。

如果您的电脑使用英特尔芯片,那么运行哪种操作系统并不重要。正如布莱恩·本乔夫 (Brian Benchoff) 在一篇文章中指出的那样哈卡迪博客文章,

“拥有 ME,你就拥有了计算机。”

尽管这一切很可怕,但情况会变得更糟。 AMT 应用程序(见下文)具有已知漏洞,这些已经被用来开发rootkit和键盘记录器,并秘密地获得对 PC 管理功能的加密访问。作为自由引导在其常见问题解答中注明,

“总而言之,英特尔管理引擎及其应用程序是一个后门,可以完全访问和控制电脑的其余部分。ME 是对自由、安全和隐私的威胁,libreboot 项目强烈建议完全避免它。”

到目前为止,做到这一点的唯一方法是避免使用十年以上的所有英特尔硬件!不幸的是,选择使用非英特尔处理器并不会让你走得太远......

非英特尔芯片也不安全!

2013 年之后的所有 AMD 芯片均包含平台安全处理器(PSP)。它的实现与英特尔 IME 的实现非常不同,但它的功能非常相似。它还具有与 IM 相同的所有基本安全和自由问题。

安卓和iOS系统另一方面,所有设备都配备了一个集成的专有芯片,称为基带处理器。安全界众所周知,这可以有效地充当后门……

那到底怎样是英特尔管理引擎?

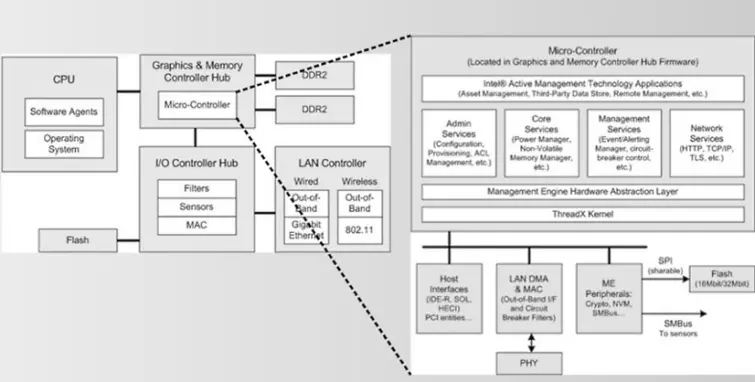

IME 是 Intel 的硬件组件主动管理技术(AMT)。它旨在允许系统管理员远程访问 PC,以便监视、维护、更新、升级和修复它们。

除了其功能之外,人们对 IME 知之甚少。这要归功于它是闭源的并且使用 RSA-2048 密钥进行保护。如前所述,尽管 IME 硬件组件目前仍然安全,但 AMT 应用程序存在已知漏洞。正如本乔夫笔记,

“ME 中目前没有可利用的已知漏洞:我们都被锁定在 ME 之外。但这是通过默默无闻实现的安全。一旦ME垮掉了,所有带有Intel芯片的东西都会垮掉。迄今为止,这是当今最可怕的安全威胁,而且由于我们对 ME 工作原理的无知,这一威胁变得更加严重。”

就犯罪黑客而言,这在很大程度上是一个案例什么时候, 不是如果硬件已破解。此外,犯罪黑客只是值得关注的威胁之一。

系统管理员使用加密密钥来访问 AMT 功能。在收到传票、法院命令、国家安全信函等后,这些文件可能会被盗窃或移交给当局。

事实上,鉴于我们对其与美国科技行业的密切联系的了解,可以公平地假设英特尔只是向美国国家安全局提供了访问其生产的任何芯片所需的证书和加密密钥。再说一次,这太可怕了!

如何禁用即时消息?

直到最近,在大多数使用 IM 的系统上禁用 IM 仍然是不可能的。英特尔酷睿2系列 Intel 芯片或更新版本(2006 年及以后)。任何尝试禁用包含 IME 的芯片上的 ME 固件都会导致系统拒绝启动或启动后不久关闭。

技术性的曾是开发用于从GM45芯片组(Core 2 Duo、Core 2 Extreme、Celeron M)。然而,它确实有效,因为 ME 位于与北桥。

此技术不适用于 Core i3/i5/i7 处理器,因为 ME 集成到北桥。它是可以禁用这些芯片上 ME 的关键部分,但这总是会导致 PC 在 30 分钟后关闭,因为 ME 的启动 ROM(存储在 SPI 闪存中)无法找到有效的 Intel 签名。

然而,就在最近,研究员 Trammell Hudson 发现,如果他删除了 ThinkPad x230 的 ME 区域的第一页(即“该区域的第一个 4KB(0x3000,以“$FPT”开头”)),它在 30 分钟后并没有关闭。

这一发现促使其他研究人员(Nicola Corna 和 Frederico Amedeo Izzo)撰写了一篇脚本利用了这个漏洞。请注意,此脚本本身并没有完全删除 ME,但实际上它确实禁用了它。本乔夫观察到,

“实际上,ME 仍然认为它正在运行,但实际上没有执行任何操作”。

已知该脚本适用于 Sandy Bridge 和 Ivy Bridge 处理器,并且应该适用于 Skylake 处理器。它可能工作和 Haswell 和 Broadwell 处理器,但这尚未经过测试。

不幸的是,使用这个脚本需要严格的技术。它需要使用一个比格尔骨, 一个和一些松动的电线。它还需要很大的勇气,因为存在处理器变砖的严重风险!

尽管如此,这是一个重要的发展,它允许那些有足够决心的人(有效地)删除几乎每个现代处理器中都存在的后门。