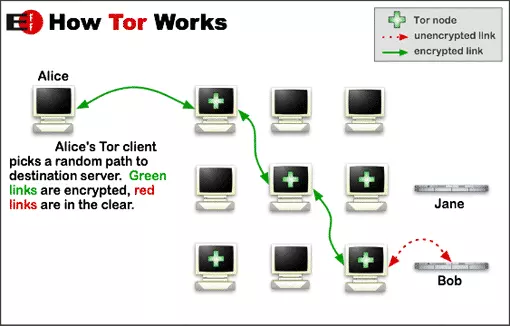

任何志願者都可以運行 Tor 出口節點,並且這樣的志願者可能有惡意,長期以來一直被認為是 Tor 匿名網絡的潛在弱點。幸運的是,網絡的設置方式是,數據在用戶和出口節點之間的多個不同“節點”之間中繼,從而將潛在的危害降至最低。

然而,人們總是普遍認為有人運行著這樣的“變質洋蔥”節點,這些節點可以看到通過它們進出互聯網的所有流量,而國家安全局式的間諜機構尤其受到懷疑。

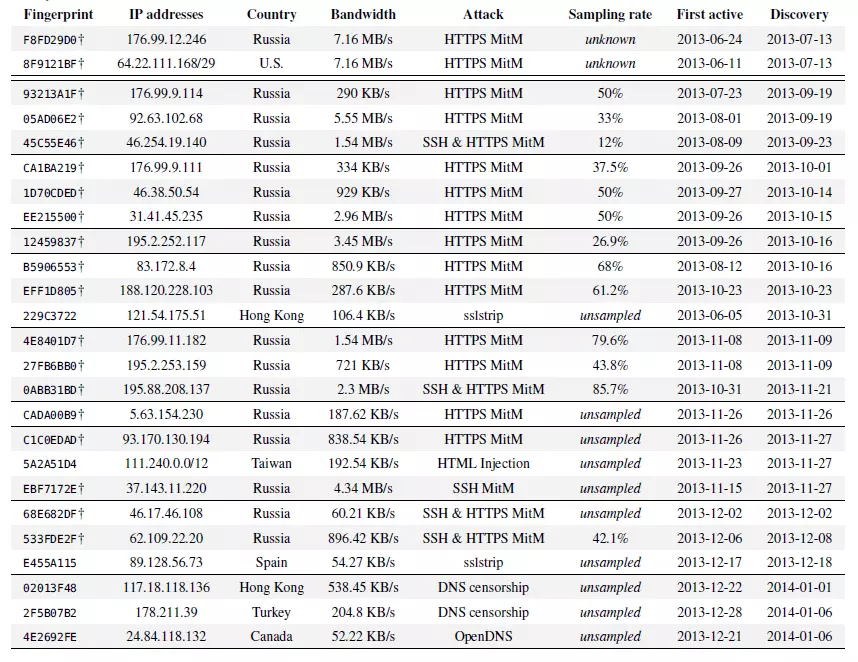

一篇題為“變質的洋蔥:暴露惡意 Tor 出口中繼” 大致證實了一篇較舊的論文“使用誘餌檢測 Tor 中的流量窺探”的發現,該論文發現,在任何時間運行的大約 1000 個 Tor 出口節點中,有 25 個配置錯誤,或者是完全惡意的。有趣的是,該報發現大多數人對此的主要嫌疑人國家安全局是否應該受到指責是值得懷疑的。

在已識別的 25 台服務器中,有 2 台將流量重定向到色情網站 - 據認為這些節點在審查法律嚴格的縣運行,其中一台遭受研究人員描述的 OpenDNS 服務器配置錯誤的影響,另外 22 台使用 Moxie Marlinspike 的 sslstrip 方法運行中間人 (MitM) 攻擊。

'所有剩餘的中繼均參與 HTTPS 和/或SSH 中間人攻擊。建立連接後誘餌目的地,這些中繼交換目的地的具有自己的自簽名版本的證書。由於這些證書不是由受信任的機構頒發的包含在 TorBrowser 的證書存儲中,用戶遭受此類 MitM 攻擊的受害者將被重定向到這關於:證書錯誤警告頁面。'

也許結果中最有趣的事情是,其中 19 個服務器上的攻擊者似乎是同一個人(或一群人),這一點可以通過以下事實來確定:使用了幾乎相同的偽造證書,幾乎所有服務器都使用非常過時的 Tor 版本(版本 0.2.2.37),並且除了其中一台之外,所有服務器都位於俄羅斯的同一 VPS 網絡上。

至於美國國家安全局,該報告的合著者菲利普·溫特指出,它不需要像運行惡意節點這樣的粗暴攻擊,

像國家安全局這樣的組織可以對互聯網主幹網的大部分進行讀/寫訪問。他們根本不需要運行 Tor 中繼。我們相信,我們發現的攻擊大多是由想要進行實驗的獨立個人發起的。 ”