恶意 Telegram 安装程序被发现会释放 Purple Fox 恶意软件,该恶意软件分多个阶段执行,因此很难检测到。

根据密涅瓦实验室研究团队表示,木马 Telegram 安装程序与常见的网络威胁不同,主要在于它能够将有效负载分解为多个部分以逃避防病毒扫描程序。此外,它还会扩散,进一步在受感染的设备上传播恶意负载——再次处于雷达之下。

当前的攻击链

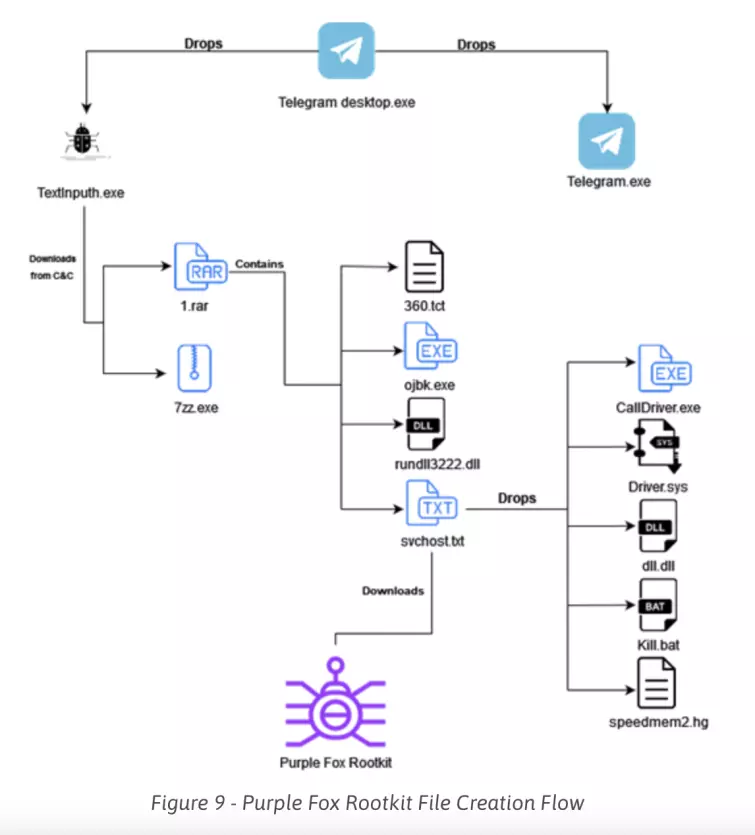

最近的攻击链始于 AutoIt(一种用于自动化 Windows GUI 和通用脚本编写的免费软件脚本语言)脚本文件,名为电报桌面.exe,在大多数情况下通过电子邮件或钓鱼网站发送。然后 AutoIt 脚本创建一个名为的新文件夹文本输入h在下面C:\Users\用户名\AppData\Local\Temp\并下载正版 Telegram 安装程序(未执行)和恶意下载程序 –文本输入h.exe。

文本输入h.exe然后执行并从命令和控制 (C2) 服务器检索下一阶段的恶意软件。从那里开始,攻击流程继续,文件为不同的防病毒引擎创建拦截器,然后到达最后阶段,导致 Purple Fox rootkit 的下载和执行。与此同时,负责执行紫狐的远程服务器被关闭。

Purple Fox 执行后,受感染的设备将重新启动并允许新安装的设置接管,禁用用户帐户控制 (UAC) 并授予恶意软件管理员权限。之后,紫狐就可以随意执行文件搜索和渗透、删除数据、下载和运行代码、进程查杀等恶意操作。

这种攻击的优点在于,每个阶段都被分成不同的文件,如果没有整个文件集,这些文件是无用的。

据 Minerva Labs 研究员 Zargarov 称,大量恶意安装程序使用相同的感染流程传播相同的 Purple Fox rootkit。使该 Rootkit 更难以检测的原因是,每个阶段都分为不同的文件,如果没有整个文件集,这些文件单独来说是完全无用的。

关于紫狐的更多信息

紫狐最早被发现2018年描述的作为攻击 Windows 设备的活跃木马恶意软件活动。那一年,该恶意软件感染了 30,000 多台 Windows 计算机,超出了当代检测机制和安全解决方案的范围。最初,Purple Fox 的操作通过漏洞利用工具包和网络钓鱼电子邮件进行传播,但不久之后,它们就演变成通过暴力破解不安全的方式进行破坏中小企业密码。

2021 年 3 月,Purple Fox 已经表现出先进的蠕虫病毒传播特征,使得恶意软件的传播速度更快。同年 10 月,趋势科技检测到有关 Purple Fox 的新可疑活动——一种以 .NET 植入方式编写的新后门,利用WebSockets帮助建立更安全的通信方式。趋势科技研究人员表示,Purple Fox 的新 Rootkit 功能使其能够“持续存在于受影响的系统上,并向受影响的系统提供更多有效负载”。

最新升级发生在 2021 年 12 月,当时 Purple Fox 开始通过插入恶意代码来针对 SQL 数据库SQL公共语言运行时 (CLR) 模块执行更狡猾、更残酷的攻击,并最终通过滥用 SQL 服务器进行非法加密货币挖掘。

提醒我们的读者

Purple Fox Rootkit 是一种极难检测的侵入性恶意软件,因此成为网络安全领域的热门话题。但不幸的是,它的全部范围还有待观察。然而,有一件事是肯定的:它是一种极其危险的恶意软件,具有精心开发的机制,可以对您的隐私造成重大损害。

这就是为什么我们想提醒读者不要打开可疑的电子邮件或文件,尤其不要从未知来源下载软件。始终保持安全保护处于活动状态,如果您的防病毒软件提出诸如“发现木马风险”之类的提示,请立即清理您的电脑。