在第 1 部分在這個關於在 CentO6 VPS 服務器上設置 OpenVPN 的兩部分指南中,我們研究了您可能想要這樣做的原因,以及這樣做的優點和缺點。我們還提供了在 VPS 上安裝 OpenVPN 訪問服務器軟件的分步說明,以及如何使用 OpenVPN Connect 客戶端創建簡單的 VPN 連接。

在第 2 部分(高級)中,我們將探討如何通過更改所使用的密碼來提高安全性、如何構建自簽名 OpenVPN CA 證書、如何創建 OpenVPN .ovpn 配置文件以便任何 OpenVPN 客戶端都可以用於連接到您的服務器,以及如何添加其他用戶。

對於這些教程,我們選擇使用 OpenVPN Access Server 軟件,該軟件與 OpenVPN Server 不同。 OpenVPN Access Server 的設計比 OpenVPN Server 更加用戶友好,並且允許您使用簡單的 GUI 執行許多原本複雜的任務。唯一真正的缺點是必須為兩個以上的用戶購買許可證(起價為每個客戶端連接每年 9.60 美元)。然而,由於本教程針對的是家庭用戶構建個人 DIY 遠程 OpenVPN 服務器,因此我們不認為這是一個主要缺點。

更改加密密碼

這很容易!默認情況下 OpenVPN 使用 128 位河豚 密碼塊鏈接(BF-CBC) 加密。雖然對於大多數用途來說已經足夠了,但它存在的弱點甚至導致 Blowfish 密碼的創建者 Bruce Schneier 建議用戶選擇更安全的替代方案。

正如我們所擁有的之前討論過,我們希望看到商業 VPN 提供商放棄 NIST 創建和/或認證的加密算法,但不幸的是,目前 OpenVPN 不支持我們最喜歡的選項 -雙魚和三魚。大多數商業提供商已改用 256 位 AES 作為標準,因為這是美國政府用來加密敏感信息的密碼。

1. 打開您的 OpenVPN 訪問服務器頁面(通過轉到您的管理 UI 地址,如中所述第 1 部分本指南),轉到“高級 VPN 頁面”。

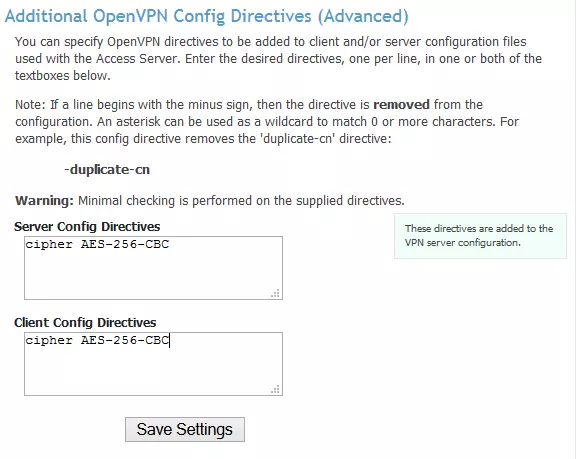

2. 向下滾動到“其他 OpenVPN 配置指令(高級)”,並將以下行添加到“服務器配置指令”和“客戶端配置指令”框中:

密碼

例如密碼 AES-256-CBC

點擊“保存更改”。

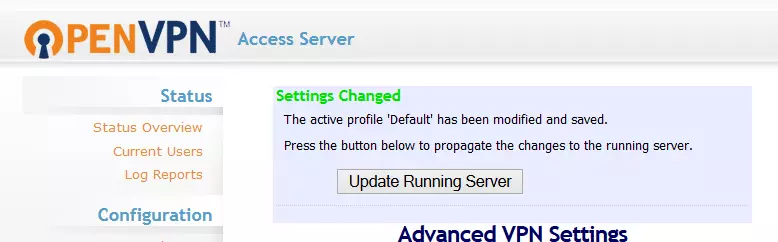

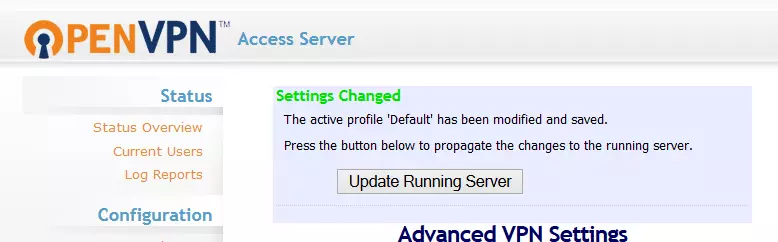

然後在出現提示時“更新正在運行的服務器”。

OpenVPN 支持以下密碼:

DES-CBC(數據加密標準- 56 位密鑰,現在被認為不安全)

DES-EDE3-CBC(也三重 DES 或 3DES- 增加 DES 密鑰大小)

BF-CBC (河豚)

AES-128-CBC(高級加密標準)

AES-192-CBC

AES-256-CBC

茶花-128-CBC(茶花)

茶花-192-CBC

茶花-256-CBC

如何構建 OpenVPN 證書

OpenVPN Connect 為您創建有效的 CA 證書,讓生活變得輕鬆,因此您無需自己執行此操作。但是,如果您想創建自己的自簽名證書,請按照以下步驟操作(您也可以按照步驟 1 和 2 創建證書籤名請求 (CSR),如果您願意,可以將其提交給商業證書頒發機構 (CA) 進行簽名。)

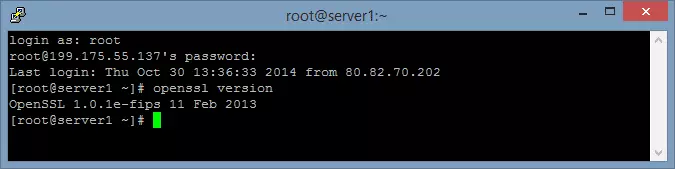

1. 當您在第 1 部分中安裝 OpenVPN 訪問服務器時,所需的 SSL 庫應該已經安裝在您的系統上,但您應該通過輸入以下命令進行檢查:

openssl 版本

如果他們沒有,那麼您可以通過輸入以下內容讓他們進入:

apt-get 安裝 openssl(然後再次檢查它們是否已按上述方式安裝)。

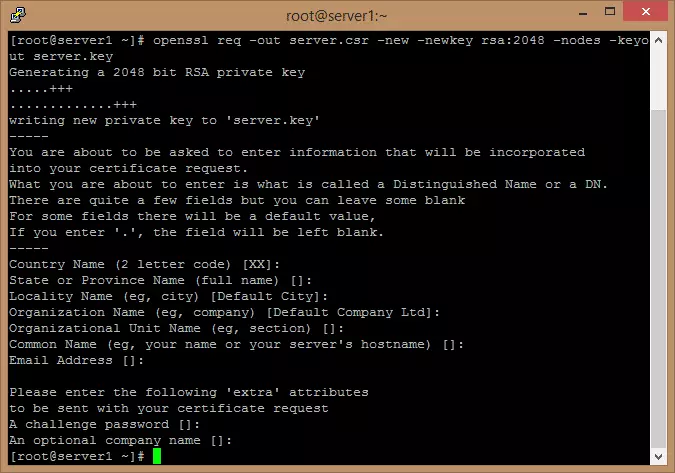

2. 現在是構建證書的時候了。我們將首先構建一個證書籤名請求(CSR)。可以將其提交給商業證書頒發機構 (CA) 進行簽名,但在本教程中,我們將其轉換為自簽名 CA 證書。

進入:

openssl req -out server.csr -new -newkey rsa:2048 -nodes -keyout server.key

回應將是一系列問題:

國家/地區名稱(2 個字母代碼):(可用字母代碼這裡)

州或普羅旺斯名稱:

城市:

組織名稱:

組織名稱單位:(例如 IT 支持)

通用名稱:(精確的您的 VPS 的域名或 DNS 名稱)

電子郵件:

加上“額外”屬性 -

挑戰密碼:

可選的公司名稱:

如果您打算將 CSR 提交給商業證書頒發機構 (CA),則應填寫這些內容,但出於本教程的目的,您可以只點擊每一項以將字段留空。

3. 現在,我們的根目錄中應該有兩個文件,分別稱為 server.csr 和 server.key。我們將使用它們來創建自簽名 CA 證書。類型:

cp server.key server.key.org

openssl rsa -in server.key.org -out server.key和

openssl x509 -req -days 365 -in server.csr -signkey server.key -out server.crt

我們現在應該有 3 個文件:Server.key、Server.crt 和 Server.csr(輸入目錄查看當前目錄的內容)。

安裝新的 CA 證書

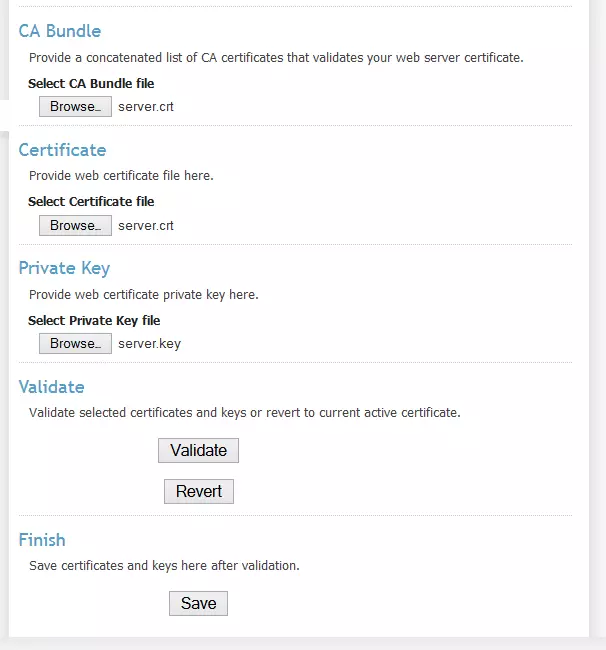

4. 使用 ftp 客戶端將這些文件下載到您的 PC(我們使用 FOSSWinSCP),然後通過轉到“Web 服務器”頁面(在頁面左側的“配置”下)將它們安裝在 OpenVPN 訪問服務器中,並瀏覽到以下文件:

- CA 捆綁包:server.crt

- 證書:服務器.crt

- 私鑰:server.key

5. 點擊“驗證”,然後滾動到頁面頂部 - “驗證結果”應顯示“自簽名證書”並顯示您在上面第 2 步中輸入的信息。該證書的有效期為1年。

6. 現在向下滾動到網頁底部並點擊“保存”,然後點擊“設置已更改”對話框中的“更新運行服務器”。

您現在已經使用自簽名 CA 證書驗證了您的 OpenVPN 服務器!

創建 .ovpn 文件

使用 OpenVPN 訪問服務器的好處之一是它為您完成了很多繁重的工作,它所做的最有用的事情之一就是自動生成 .ovpn OpenVPN 配置文件,以便任何 OpenVPN 客戶端都可以連接到您的服務器。

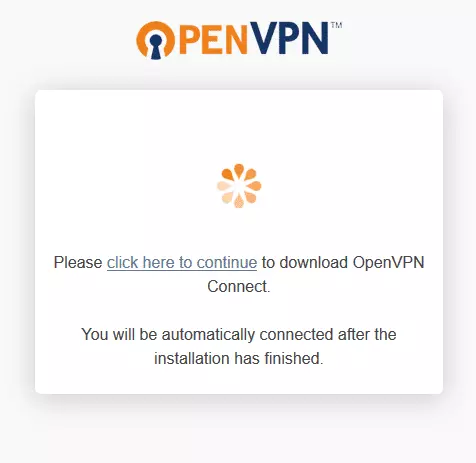

1. 登錄您的客戶端 UI 地址(不是管理員 UI)。當您看到自動下載屏幕(如下)時,請刷新瀏覽器。

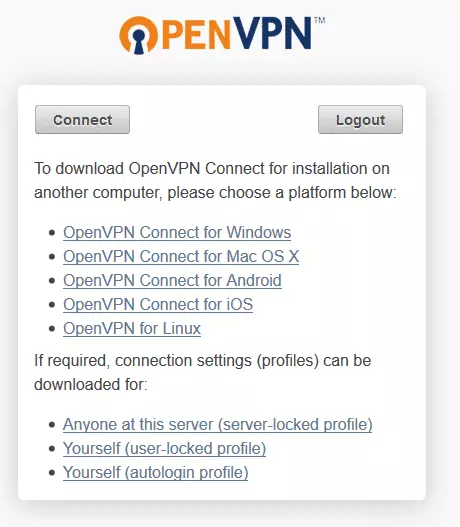

2. 現在將為您提供一系列下載選項。選擇“您自己(用戶鎖定的配置文件)”或“您自己(自動登錄配置文件)”(如果可用 - 您需要進行設置 - 請參閱下面的“添加其他用戶”)。

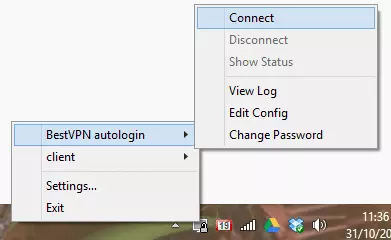

3. 照常將下載的 .ovpn 文件導入 OpenVPN 客戶端(對於標準 Widows OpenVPN 客戶端,只需將文件複製到 OpenVPN 'config' 文件夾中)。 .ovpn 可以重命名為您喜歡的任何名稱,以幫助識別它。然後正常登錄。

添加其他用戶

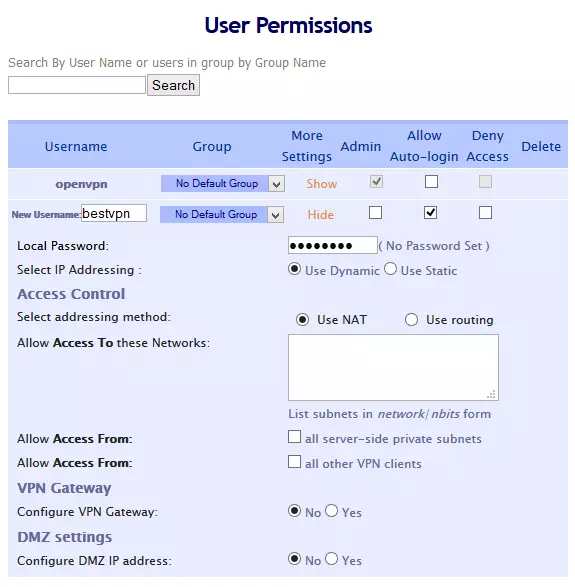

1. 可以使用 OpenVPN 訪問服務器管理面板轉到“用戶權限”來添加其他用戶。

如果您計劃僅從安全位置訪問 OpenVPN 服務器,您可以通過選擇“允許自動登錄”來簡化登錄

基本的免費 OpenVPN 訪問服務器許可證允許最多 2 個客戶端連接。當我們設置 VPN 服務器時,添加第二個用戶的選項已經可用。但是,如果沒有出現此選項(或者您已經購買了組許可證並希望添加更多用戶),則必須通過在 PuTTY(或終端等)中輸入“# adduser”命令手動添加它們(根據您的許可證限制)。

添加新用戶後,系統將提示您“更新正在運行的服務器”(執行此操作)。

2. 使用新的用戶名和密碼登錄客戶端 UI 地址,然後按照上面“創建 .ovpn 文件”中概述的步驟進行操作。

有關更多更易於使用的商業 VPN 的列表,請查看我們的最好的VPN指導。