安全套接字層 (SSL) 是一種安全協議,最常用於在 Web 服務器和瀏覽器之間建立加密鏈接。此加密鏈接可確保網絡服務器和瀏覽器之間通信的所有數據保持安全和私密。此外,SSL 證書可確保用戶連接到正確的服務器,從而有助於防止中間人 (MitM) 攻擊。

對於虛擬專用網絡,SSL 加密用於在 VPN 客戶端和 VPN 服務器之間提供安全加密的隧道。毫不奇怪,這就是它們通常被稱為 SSL VPN 的原因。

2015 年之前,所有 VPN 均使用安全套接字層加密。從那時起,VPN 就採用了 SSL 的後繼者傳輸層安全協議 (TLS)。 TLS 用於加密在互聯網連接設備和 SSL VPN 服務器之間傳輸的所有數據包。

SSL VPN 通過提供端到端加密VPN 客戶端和 VPN 服務器之間的 (E2EE)。與服務器和瀏覽器之間的加密鏈接的情況一樣,TLS 加密可確保從 VPN 用戶設備傳遞到 VPN 服務器的所有數據都是私密且安全的。

SSL/TLS 的優點是第三方無法攔截或“嗅探”加密數據。這可以阻止 ISP、政府、雇主、本地網絡管理員和網絡犯罪分子執行“數據包嗅探”來訪問流量所包含的內容。它還可以防止中間人 (MitM) 攻擊。

傳輸層安全 (TLS) - 最新標準

儘管經常被稱為 SSL VPN,但安全套接字層加密已在很大程度上被更安全的協議 TLS 所取代。這是由於多年來出現了許多漏洞(貴賓犬,淹沒)在 SSL 協議中找到。

這最終導致 SSL 協議(SSL 2.0 和 3.0)被互聯網工程任務組(互聯網工程任務組)。正是由於這個原因,SSL VPN(安全 VPN)現在實施了 TLS。 SSL 不能再被信任來確保數據安全和隱私。

TLS 通過確保 VPN 客戶端軟件和 VPN 服務器之間的數據完整性,成功阻止竊聽和篡改。

企業使用

企業經常使用 SSL VPN 技術來允許從 Web 瀏覽器進行安全的遠程訪問 VPN 連接。這使得遠程工作的員工能夠在家中或旅行時安全地訪問公司資源和計算機系統。

企業 SSL/TLS VPN 提供的 E2EE 可保護員工的遠程互聯網會話。這可以確保所有企業數據免受惡意攔截和企業間諜活動。

消費者 VPN 使用

消費者 VPN 為希望保護其在線個人數據的個人提供服務。商業 VPN 還允許人們隱藏自己的真實 IP 地址,以便假裝位於全球某個偏遠地點。這就是所謂的地理欺騙。

VPN 通過阻止所有第三方窺探其流量來保護用戶的數據隱私。全世界有數十萬人使用這種 VPN 來阻止 ISP、政府、房東、大學以及任何其他本地網絡管理員在線跟踪他們。

值得記住的一件事是,與企業 SSL VPN 不同,消費者 VPN 不提供 E2EE。這是因為 VPN 提供商在將數據傳遞到最終目的地(互聯網)之前會對數據進行解密。

SSL 加密是商業 VPN 提供商目前使用的市場領先 VPN 協議的重要組成部分。這種類型的 VPN 加密稱為 OpenVPN。

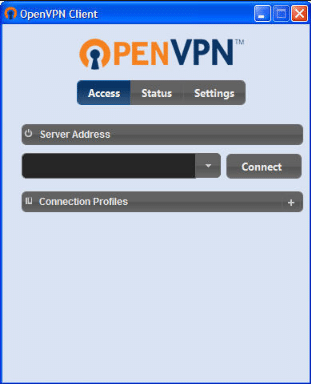

OpenVPN加密協議

OpenVPN 是 OpenVPN 項目自 2001 年以來開發的開源 VPN 協議。 OpenVPN 是一種使用 SSL/TLS 進行密鑰交換的 SSL VPN。它廣泛依賴於開放式SSL圖書館,以及 TLS 協議。

OpenVPN 加密可以被認為是安全的,因為它實現了用於密鑰交換的安全 TLS(在控制通道上)。此外,OpenVPN 還可以執行額外的安全和控制功能。

OpenVPN 已經接受了兩次獨立審核 - 這意味著它是值得信賴的(只要它按照最新批准的標準實施)。

為什麼選擇 OpenVPN?

OpenVPN的優點是適應性極強;允許跨多個平台和處理器架構的可移植性。此外,它易於配置,並且兼容 NAT 和動態地址。

此外,OpenVPN 可以配置為使用傳輸控制協議(TCP),或用戶數據報協議(UDP)。

為什麼選擇 SSL/TLS?

控制通道上的 TLS 握手通過檢測更改並確保數據機密性來保護數據通道。 OpenVPN UDP 和 TCP 在沒有 TLS 加密的情況下都容易受到傳輸層漏洞的影響。這就是為什麼 SSL/TLS 握手是協議不可或缺的組成部分。

基本上,SSL 做了 3 件事:

1. 它確保您正在連接到您認為正在連接的 VPN 服務器(證書)。

2. 它執行加密密鑰交換以建立安全連接 (RSA)

3. 將所有數據封裝在加密隧道中

如果 SSL 已經過時,為什麼 OpenVPN 仍然安全?

OpenVPN 包含 SSL 和 TLS 協議的開源實現,這使得 OpenVPN 能夠利用 OpenSSL 包中的所有可用密碼。 Secure OpenVPN 在控制通道上使用 TLS,而不是已棄用的 SSL 協議。此外,OpenVPN 使用 HMAC 對數據包進行身份驗證以提高安全性。

換句話說,OpenVPN 默認情況下不一定是安全的。相反,它是一種極其通用的 VPN 協議,可以通過多種方式之一實施 - 其中許多方式不一定是安全的。

正是出於這個原因,在 eeshanaviation.com,我們定期測試和審查 VPN - 仔細研究每個提供商如何實施 OpenVPN 協議。我們實施 OpenVPN 的最低標準是:

AES-128-CBC 密碼,RSA 2048 握手,使用 HMAC SHA1 進行授權。

此外,為了真正安全,我們建議 OpenVPN 加密應通過臨時密鑰交換或“完美前向保密”(PFS) 來實現。我們的 PFS 最低標準是 Diffie Hellman 密鑰交換 (DHE)。

有關 VPN 加密的完整指南請點擊這裡。

有關 SSL 證書和 https 如何工作的更多詳細信息,請查看我們的指南在這裡。

標題圖片來源:Funtap/Shutterstock.com

圖片來源:Profit_Image/Shutterstock.com、Bakhtiar Zein/Shutterstock.com、WEB-DESIGN/Shutterstock.com