使用 VPN 的主要原因之一是隱藏您的真實 IP 地址,該服務會對您的流量進行加密,並在將其發送到互聯網之前通過其服務器傳遞。這意味著第三方和外部觀察者只能看到 VPN 服務器的 IP 地址。

不幸的是,窺探者可以通過三種方式發現您的真實IP地址。第一種方法是說服您的 VPN 提供商將其移出,而某些提供共享 IP 和零日誌策略的服務使這一過程變得困難。第二個是您的 VPN 是否洩漏,這意味著它沒有完全掩蓋您的身份。第三是您的 VPN 是否出現掉線情況。

本指南將向您解釋如何測試 IP 洩漏、它們是什麼、為什麼您可能會遇到 IP 洩漏以及解決這些問題的方法。

如何測試 DNS 洩漏或 IP 洩漏?

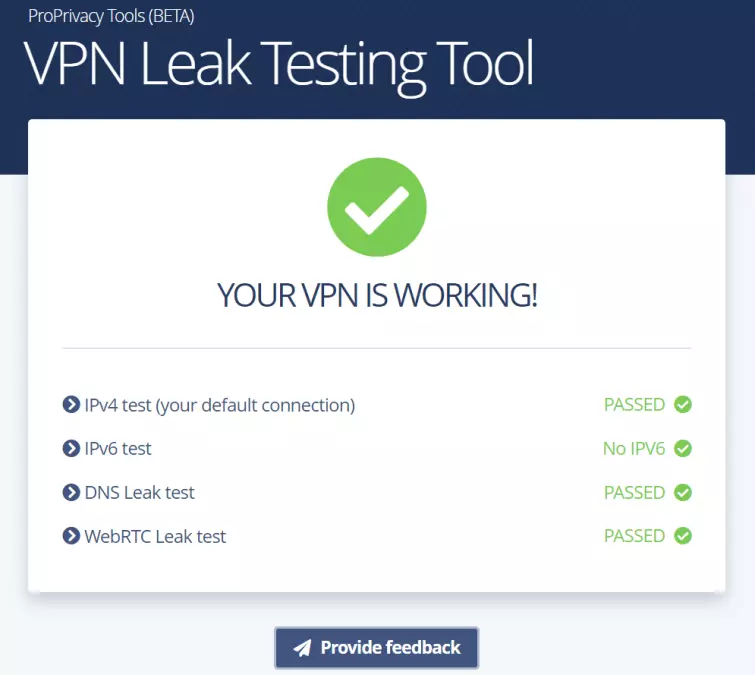

第一步是檢查您的 VPN 是否運行順利。 ProPrivacy 通過我們自己的流程簡化了此流程IP洩漏測試工具。

我們的工具測試 IPV4、DNS 和WebRTC 洩露,幫助您確保您的 VPN 正常工作。該工具是完全自動化的,因此您不必像使用其他工具一樣在連接到 VPN 之前記下您的真實 IP 地址。您所要做的就是:

- 訪問該頁面,最好使用私人或隱身瀏覽器選項卡。

- 斷開與 VPN 的連接,以便該工具可以確定您的實際位置。

- 連接到您的 VPN,以便我們查看這是否與您的真實 IP 地址匹配。我們建議您連接到您所在國家/地區之外的服務器,因為這將為您提供更準確的結果。

- 該工具將花費幾秒鐘的時間來檢查 DNS 服務器請求。

- 我們的工具會告訴您 VPN 服務是通過還是失敗。就這麼簡單!

下面,我們將解釋不同類型的 IP 洩漏以及如何修復它們。不過,在所有情況下,一個經常不成文但建議的解決方案是更改為不會洩漏的服務,例如我們推薦的 VPN。

什麼是 IPv4 地址?

每個互聯網連接都有一個唯一的數字標識符,稱為互聯網協議 (IP) 地址。 IP 地址(或簡稱“IP”)由連接設備的互聯網提供商 (ISP) 分配。

直到最近,整個互聯網都在使用互聯網協議版本 4(IPv4) 標準來定義 IP 地址。這支持最大 32 位互聯網地址,即 2^32 個 IP 地址(約 42.9 億)可供分配。

不幸的是,由於過去幾年互聯網使用量空前增長,IPv4 地址是耗盡。事實上,從技術上講,他們已經這樣做了,儘管解決方法意味著 IPv4 還遠未消亡。目前,絕大多數互聯網地址仍然使用IPv4標準。

IPv4 洩漏

由於 IPv4 地址是使用的主要協議,因此 IPv4 洩漏意味著您的 VPN 無法建立連接。這些是我們遇到的最罕見的洩漏類型,但如果您遇到 IPv4 洩漏,我們建議嘗試其他服務器或轉移到另一個更可靠的提供商。

什麼是 IPv6 地址?

雖然已經部署了各種緩解策略來延長 IPv4 的使用壽命,但真正的解決方案是以新標準的形式出現 - IPv6。它利用 128 位網址,從而將最大可用數量擴展到 2^128(大約 3400 億個十億!),從而在可預見的未來為我們提供 IP 地址。

由於升級成本、落後能力問題和純粹的懶惰,IPv6 的採用進展緩慢。因此,儘管所有現代操作系統都支持 IPv6,但絕大多數 ISP 和網站還沒有這麼做。

這導致支持 IPv6 的網站採用雙層方法。當連接到僅支持 IPv4 的地址時,它們將提供 IPv4 地址。但當從支持 IPv6 的地址連接時,它們將提供 IPv6 地址。

在 IPv4 地址開始耗盡之前,使用純 IPv4 連接沒有任何缺點。

IPv6 洩漏

不幸的是,大量 VPN 軟件還沒有跟上 IPv6 的步伐。當您從啟用 IPv6 的 Internet 連接連接到啟用 IPv6 的網站時,VPN 客戶端將通過 VPN 接口路由您的 IPv4 連接,但完全不知道也已建立 IPv6 連接。

因此,該網站不會看到您真實的 IPv4 地址,但會看到您的 IPv6 地址 - 這可以識別您的身份。

解決方案

1. 使用具有 IPv6 洩漏保護功能的 VPN 客戶端

如今,所有優秀的 VPN 客戶端都提供 IPv6 洩漏保護。在大多數情況下,這是通過在系統級別禁用 IPv6 以確保 IPv6 連接根本不可能實現的。這是一種懶惰的解決方案,但效果很好。

在技術上更令人印象深刻的是通過 VPN 接口正確路由 IPv6 連接的 VPN 應用程序。這是一個更加優雅的解決方案,無疑是所有 VPN 應用程序的未來。

如果您的 VPN 提供商的定制軟件無法防止定期 IPv6 洩漏,那麼您可以改用第三方應用程序。OpenVPN 圖形用戶界面對於 Windows,隧道視野對於 macOS,適用於 Android 的 OpenVPN, 和OpenVPN 連接為iOS(和其他平台)都提供有效的IPv6洩漏保護。

2. 在系統上手動禁用 IPv6

防止任何 IP 洩漏可能性的最可靠方法是在系統級別禁用 IPv6(如果可能)。請查看我們的指南如何在所有設備上禁用 IPv6有關如何執行此操作的說明。

DNS 洩漏

DNS 洩漏是最廣為人知的 IP 洩漏形式,因為它們曾經是最常見的。然而,近年來,大多數 VPN 服務都已達到標準,而且我們在測試中檢測到 DNS 洩漏的頻率要少得多。

動態名稱系統(DNS) 用於將我們熟悉的易於理解和記住的網址 (URL) 轉換為它們的“真實”數字 IP 地址。例如,將域名 www.propprivacy.com 轉換為其 IPv4 地址 104.20.239.134。從本質上講,DNS 只是一本精美的電話簿,它將 URL 與其相應的 IP 地址進行匹配。

此 DNS 轉換過程通常由您的互聯網提供商 (ISP) 運行的 DNS 服務器執行。對於較大的 ISP,DNS 查詢可能會在離您較近的地理位置(例如您所在城市的某個地方)得到解析,但情況並非總是如此。

可以肯定的是,DNS 查詢將在您的 ISP 所在的國家/地區(即您所在的國家/地區)得到解決。 DNS 查詢永遠不會在您的家庭 IP 地址上得到解析,但這並不意味著您的隱私不會受到威脅。

隱私風險

您的 ISP 可以看到您的活動

由您的 ISP 解析您的 DNS 查詢,因此:

- 它知道它們來自的 IP 地址。

- 它知道您訪問哪些網站,因為它將您輸入的 URL 轉換為 IP 地址。世界各地的大多數 ISP 都會保存這些信息的日誌,他們可能會或可能不會與您的政府或警察部隊分享這些信息,但他們總是可能被迫分享這些信息。

現在……在正常情況下,這實際上並不重要,因為是您的 ISP 直接將您連接到您訪問的 IP 地址。所以它無論如何都知道你訪問了哪些網站。

不過,VPN 服務器會代理您的互聯網連接,以防止您的 ISP 看到您在互聯網上的活動。除非它仍在解析您的 DNS 查詢,在這種情況下,它仍然可以(間接)查看您訪問的網站。

你可以被追踪到

網站可以查看並記錄直接連接到它們的 DNS 服務器的 IP 地址。他們不會通過這種方式知道您的唯一 IP 地址,但他們會知道哪個 ISP 解析了 DNS 查詢,並定期創建該查詢發生時間的時間戳。

如果他們(或例如警察)想要識別訪問者的身份,他們只需詢問 ISP“此時誰向該地址發出了 DNS 請求?”

同樣,在正常情況下,這是無關緊要的,因為無論如何,網站都可以看到您唯一的 IP 地址。但當你在使用 VPN 隱藏您的 IP 地址,成為VPN用戶“去匿名化”的重要手段。

DNS洩露是如何發生的?

理論上,所有 DNS 請求都應通過 VPN 發送,這些請求可以由您的 VPN 提供商在內部處理,也可以代理給第三方,第三方只會看到請求來自 VPN 服務器。

不幸的是,操作系統有時無法通過 VPN 接口路由 DNS 查詢,而是將它們發送到系統設置中指定的默認 DNS 服務器(這將是您的 ISP 的 DNS 服務器,除非您手動設置)更改了您的 DNS 設置)。

解決方案

1. 使用具有 DNS 洩漏保護功能的 VPN 客戶端

許多 VPN 客戶端通過“DNS 洩漏保護”功能來解決此問題。這使用防火牆規則來確保任何 DNS 請求都不能發送到 VPN 隧道之外。不幸的是,這些措施並不總是有效。

我們不明白為什麼“DNS 洩漏保護”通常是用戶可選擇的功能,但默認情況下不啟用。

再次,OpenVPN 圖形用戶界面適用於 Windows,Tunnelblick 適用於 macOS,適用於 Android 的 OpenVPN, 和OpenVPN 連接對於 iOS(和其他平台)都提供良好的 DNS 洩漏保護。

2.禁用IPv6

請注意,這只是部分解決方案,因為它不能防止 IPv4 DNS 洩漏。但 DNS 洩漏防護無法阻止洩漏的主要原因之一是它們僅對 IPv4 DNS 服務器的 DNS 請求進行防火牆。

由於大多數 DNS 服務器仍然僅支持 IPv4,因此它們通常可以逃脫懲罰。但提供 IPv6 連接的 ISP 通常也提供 IPv6 DNS 服務器。因此,如果客戶端僅阻止 VPN 接口外部的 IPv4 DNS 請求,那麼 IPv6 請求就可以通過。

3. 更改您的 DNS 設置

任何不通過 VPN 接口路由的任意 DNS 查詢(本應如此)將被發送到系統設置中指定的默認 DNS 服務器。

除非您已經更改了這些地址,否則將從您的 ISP 自動獲取 DNS 服務器地址(IPv4 和 IPv6,如果可用)。查看我們的指南如何更改 DNS 設置有關此的更多信息。

更改 DNS 設置並不能真正“解決”DNS 洩漏問題。只是您將 DNS 請求洩露給第三方解析器而不是您的 ISP。

幸運的是,現在有一些非常好的注重隱私的 DNS 服務,不保留日誌。它們還通過 DNS over HTTPS (DoH) 或 DNS over TLS (DoT) DNS 加密來保護 DNS 請求,否則您的 ISP 無論如何都可以看到 DNS 請求,即使它不處理這些請求。

給 Linux 用戶的注意事項

Linux 中的手動 VPN 設置,無論是使用 NetworkManager、CLI OpenVPN 客戶端、strongSwan 還是其他方式,都無法提供 DNS 洩漏保護。幸運的是,您可以採取一些步驟來解決此問題,儘管它們會使 VPN 設置過程變得複雜。

你可以修改resolvconf將 DNS 推送到 VPN 的 DNS 服務器,或者您可以手動配置 iptables 防火牆,以確保所有流量(包括 DNS 請求)無法離開 VPN 隧道之外的 Linux 計算機。請參閱本文後面關於構建您自己的防火牆的說明,了解更多相關信息。

WebRTC 洩露

WebRTC 洩漏現在是我們在測試中看到的最常見的 IP 洩漏形式。嚴格來說,WebRTC洩露是瀏覽器問題,而不是VPN問題,這導致許多VPN提供商對這個不容易修復的問題敬而遠之。

在我們看來,這還不夠好。我們也不認為發布“如何禁用 WebRTC隱藏在提供商幫助部分深處的指南也足夠好。

什麼是WebRTC?

WebRTC 是一個 HTML5 平台,允許在用戶的瀏覽器窗口內進行無縫語音和視頻通信。幾乎所有主要平台上的幾乎所有現代瀏覽器現在都支持 WebRTC,包括 Chrome、Firefox、Opera、Edge、Safari 和 Brave。

iOS 是一個例外,只有 Safari 支持 WebRTC(至少沒有額外的插件)。

為了通過防火牆等障礙實現瀏覽器到瀏覽器的無縫通信,支持 WebRTC 的瀏覽器會將您的真實 IP 地址廣播到 STUN 服務器,該服務器保留用戶的公共 IP 地址及其列表。真實IP地址。

任何希望與您發起 WebRTC 對話的人(或只是任何愛管閒事的網站)都可以請求您的真實 IP 地址,STUN 服務器將簡單地將其移交給您。

此問題通常稱為 WebRTC 洩漏,有時也稱為“WebRTC 錯誤”。這是一個用詞不當的地方,因為它是 WebRTC 有意且非常有用的功能。但對於試圖隱藏真實 IP 地址的 VPN 用戶來說,這確實是一個痛苦!

解決方案

1. 在瀏覽器中禁用 WebRTC

這是使用 VPN 時防止 WebRTC 洩漏的唯一 100% 有效的方法。即使您的 VPN 客戶端能夠有效緩解 VPN 洩漏問題,我們也建議您這樣做。

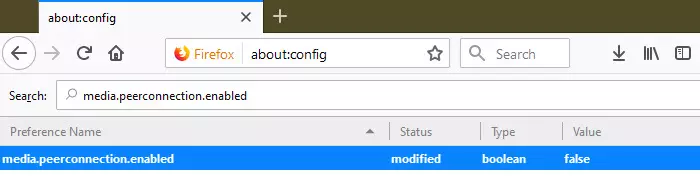

在 Firefox 中,禁用 WebRTC 很容易。在地址欄中輸入“about:config”進入 Firefox 的高級設置,搜索“media.peerconnection.enabled”,然後雙擊該條目將其值更改為 false。

或者(在其他瀏覽器中),有各種瀏覽器插件可以禁用 WebRTC,包括禁用 WebRTC,優布洛克,uBlock起源和無腳本。一些 VPN 提供商在其自定義瀏覽器插件中包含禁用 WebRTC 功能。

關於這個主題的更完整的討論可以在以下位置找到:什麼是 WebRTC VPN“錯誤”以及如何修復它?

2. 使用 VPN 服務來減少 WebRTC 洩露

WebRTC 洩漏是一個瀏覽器問題,因此防止這種情況的唯一真正有效的方法是在瀏覽器中禁用 WebRTC。

也就是說,VPN 提供商可以使用防火牆規則並加強客戶端和 VPN 級別的設置,以大大降低發生 WebRTC 洩漏的可能性。沒有 VPN 提供商會保證這些措施有效,因為網站總是有可能實施旨在增加洩漏可能性的巧妙 JavaScript 代碼。

然而,我們發現一些 VPN 服務在防止 VPN 洩露方面始終有效。儘管如此,我們仍然建議在瀏覽器級別禁用 WebRTC。只是為了安全起見。

VPN 掉線

雖然從技術上講這不是“IP 洩漏”,但問題的發生正是因為您沒有 VPN 連接,但效果是相同的 – 您認為自己受到 VPN 的保護,而實際上全世界都可以看到您的 IP 地址。然而,VPN 必須具有一些功能當您的 VPN 連接失敗時為您提供保護,我們在下面回顧它們。

什麼是 VPN 丟失?

有時 VPN 連接會失敗,通常是由於完全無法控制的原因,甚至是公司無法控制的原因。最好的VPN服務。如果發生這種情況後您的計算機仍保持連接到互聯網,那麼您的真實 IP 將被暴露。

如果您打算使用用於種子下載的 VPN。許多下載者在離開計算機時(通常是很長時間)讓 BitTorrent 客戶端保持運行。如果 VPN 連接斷開,他們的真實 IP 就會暴露給任何跟踪他們正在下載的 torrent 的人。

對於移動用戶來說這也是一個問題,因為在 WiFi 和移動網絡之間切換以及切換移動網絡可能會導致 VPN 丟失。

解決方案

1.使用終止開關

當 VPN 不工作時,終止開關會阻止您的設備連接到互聯網。幾乎所有現代終止開關實際上都是防火牆或系統級防火牆規則,可阻止 VPN 接口之外的所有互聯網連接。

因此,如果 VPN 軟件出現故障或需要重新連接,則所有對互聯網的訪問都會被阻止。事實上,相同的防火牆規則提供了有效的 DNS 洩漏保護,並有助於緩解 WebRTC 洩漏。看看我們的什麼是終止開關指南以獲取有關此的更多信息。

終止開關現在是桌面 VPN 客戶端中非常常見的功能,儘管在移動應用程序中較少見。然而,Android 7+ 包含內置終止開關適用於任何已安裝的 VPN 應用程序。

VPN 應用程序可能會使用自己的防火牆來創建終止開關(和其他洩漏保護),或者可能會修改系統的內置防火牆。我們更喜歡後一種解決方案,因為即使應用程序完全崩潰,終止開關也將繼續存在。但有終止開關總比沒有好得多。

使用防火牆規則構建您自己的終止開關和 DNS 洩漏保護

正如我們所見,許多 VPN 應用程序使用自己的防火牆規則或修改系統防火牆規則來創建終止開關並防止 DNS 洩漏。您完全有可能建立你自己的終止開關。

詳細信息因操作系統和防火牆程序而異,但基本原則是:

我們有詳細的指南來執行此操作使用Comodo防火牆對於 Windows。 Mac 用戶也可以這樣做使用小飛賊,而 Linux 用戶和在 DD-WRT 路由器上運行 VPN 客戶端的用戶可以使用iptables。